Capítulo 1

Redes de datos de área local

Contenido

2. Tipos de redes (LAN, MAN, WAN, entre otras)

5. Sistemas operativos (Windows, Linux, macOS, entre otros)

8. Instalación/configuración de los equipos de red

9. Herramientas empleadas en las instalaciones de redes locales

10. Seguridad básica en redes cableadas e inalámbricas

Dentro de la era de las comunicaciones en la que se encuentra inmersa la sociedad, se hace necesario tanto el conocimiento básico como avanzado de las posibilidades, configuraciones y opciones que presentan las redes de datos de área local. El rápido acceso a la información y, concretamente, el uso de Internet, se están convirtiendo en necesidades en el día a día de las empresas.

Cualquier negocio, oficina, taller, etc., por pequeño que sea, van a necesitar como mínimo de una conexión a internet, convirtiéndose cada vez más en una herramienta de trabajo diaria para ellos. Es por esto que, el adquirir una cualificación que permita el entendimiento y el dominiode las redes de datos y el poder instalarlas y mantenerlas, a priori, parece que será una opción con bastantes posibilidades.

Para poder abordar el estudio del funcionamiento de una red de área local, hasta saber instalarla y configurarla, se comenzará en este primer capítulo del manual por introducir los distintos tipos de redes existentes y estudiar los elementos que las componen, así como los protocolos y sistemas operativos que permitirán su configuración.

Finalmente, se hará un amplio recorrido del proceso de instalación, tanto a nivel físico, junto con las herramientas necesarias para ello, como lógico y de seguridad necesaria.

Dentro de las distintas clasificaciones que pueden tener las redes de datos, se pueden agrupar atendiendo a dos consideraciones principales: el modo de acceso del usuario a la red y la cobertura o extensión que abarca la misma.

No obstante, se va a comenzar realizando una breve introducción de los dos tipos de redes más utilizadas hoy día, que acompañarán durante casi toda la lectura de este manual.

Poco se puede decir ya de internet. Cada vez más inmerso en el día a día de la sociedad y, como no, en empresas, negocios y cualquier tipo de compañía. No obstante, sí convendría hacer algunas aclaraciones para evitar llegar a futuras erróneas conclusiones.

Internet es la red de redes. Concretamente, es una gigantesca red mundial formada por millones de equipos informáticos y ordenadores que intercambian información en forma de ceros y unos, a los que se denomina bits.

Internet es una red mundial.

Definición

BIT

Unidad mínima de información que pueden intercambiar dos equipos informáticos.

Toda la información que es capaz de procesar un ordenador (un documento, un correo electrónico, una fotografía) y quiera transmitirla hacia otro equipo, hacia internet, etc., viajará por el medio correspondiente (cableado o no) en forma de ondas codificadas en ceros y unos a una determinada velocidad. Cada cero o uno, se dice que es un bit de información.

Cuando se accede a una página web, por ejemplo, en realidad se está accediendo a un equipo informático donde está guardada toda la información que se está leyendo.

Existen, por tanto, unos equipos, encargados de traducir la información que se desee enviar por internet (fotografías, música, documentación, etc.) a un código de ceros y unos, denominado código binario, entendible solo por equipos informáticos. Igualmente, existen unos equipos que realizan la operación contraria, es decir, que conviertan los ceros y unos recibidos por un ordenador conectado a internet en lenguajes, imágenes, audios, etc., entendibles por el ser humano.

Toda esa información codificada en ceros y unos viaja a una velocidad medida en bytes por segundo, dando así origen a las unidades kbps, Mbps, Gbps, etc.

Lo que intercambian los equipos conectados a internet son ceros y unos.

Sabía que…

En muchas ocasiones, la velocidad de envío de información se puede usar para medir otro parámetro, como es la cantidad de información que se puede enviar a la red. Este parámetro es denominado “ancho de banda”.

Definición

Kbps-Mbps-Gbps

Unidades de medida de velocidad de información para comunicaciones digitales, significan kilo bits por segundo, mega bits por segundo y giga bits por segundo, respectivamente.

El bit, como unidad que es, tiene sus respectivas escalas de mil, millón, etc. Por tanto, 1 kb estará haciendo referencia a 1.000 bits, 1 Mb a un millón de bits y 1 Gb a mil millones de bits.

Por tanto, hablar de 1 Kbps indica, para una red, que los datos que viajen por ella lo hacen a una velocidad de 1.000 bits cada segundo. Igualmente, con 1 Mbps se estaría hablando de velocidades de transmisión de 1 millón de bits cada segundo. Así sucesivamente con toda la escala.

Sin embargo, esta gigantesca red mundial no se debe confundir con una red de área local, a la que se denomina intranet.

La filosofía es la misma: información accesible repartida en distintos equipos informáticos. No obstante, el prefijo “intra” hace referencia a “dentro”, es decir, información acotada localmente y accesible solo por un grupo cerrado de personas, habitualmente, pertenecientes a la misma empresa. Este tipo de red normalmente está gestionada y controlada por una persona o departamento, quienes deciden qué documentación y contenidos van a estar disponibles para el resto de trabajadores de la organización.

Recuerde

Internet: red pública mundial.

Intranet: red privada local.

Una intranet es una red privada, utilizada por un grupo cerrado de personas.

Dependiendo de cómo un usuario acceda al sistema, se pueden considerar 2 tipos de redes:

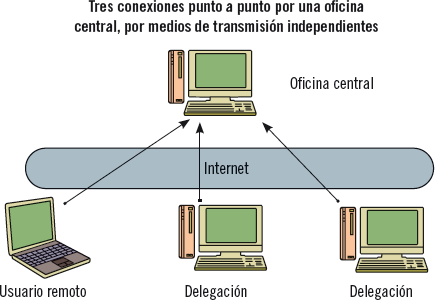

Estas redes son las que ofrecen al usuario un acceso independiente y exclusivo al sistema, es decir, existirá un equipo que sea el que ofrezca la conexión dedicada y única al usuario que se desee conectar, a través de un único medio de transmisión.

En estos tipos de conexión, las compañías que ofrecen servicios de conexión a internet lo hacen a presupuestos elevados, ya que, como se ha comentado, la conexión y el medio de transmisión serían exclusivos para un cliente, y no a través de internet, que sería compartido.

Debido a la exclusividad que presenta este tipo de conexión, la velocidad máxima de acceso a la información será la que se negocie con la compañía o la que sea capaz de entregar el equipo que proporcione la conexión, independientemente del tráfico que generen otros usuarios, ya que la conexión es independiente y dedicada.

Nota

Redes punto a punto son la conexión que anuncian algunas compañías de internet mediante la que ofrecen conexiones a determinadas velocidades reales.

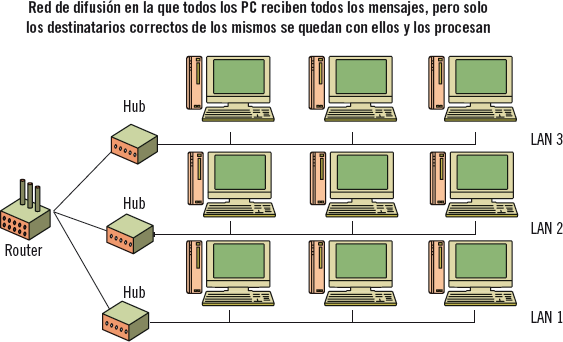

En este tipo de redes, la conexión que se ofrece es compartida y todos los equipos conectados a esta red se reparten el mismo medio de transmisión, de forma que los usuarios que demanden más velocidad en las transmisiones y generen más tráfico provocarán un decaimiento en las velocidades de acceso a la información para el resto de usuarios, ya que todos comparten el mismo medio.

Todos los mensajes que se envíen se entregan a todos los usuarios, pero como en estos existe información de origen y destino, solo el usuario destinatario se quedará con el mismo.

Nota

Las redes de área local, comúnmente, se implementan según este diseño.

Dependiendo del área que una red pueda llegar a cubrir, se pueden establecer los grupos que se estudian a continuación.

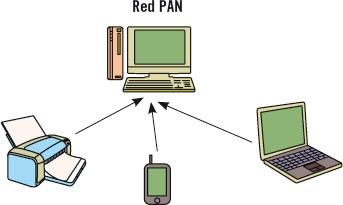

Abreviatura del inglés personal area newtwork, o “red de área personal”. Son las pequeñas redes que pueden formar los ordenadores al conectarse con determinados periféricos. El término área personal es indicativo de que son redes que no van más allá del área cercana de una persona, es decir, unos metros.

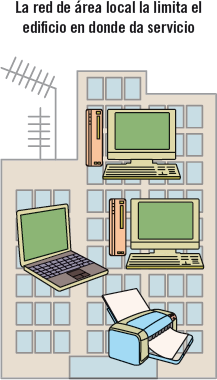

Abreviatura del inglés local area network. Son las redes locales por excelencia. Son redes privadas y, normalmente, su radio de cobertura no se extiende más allá de lo que comprenda el edificio donde están dando servicio, pudiéndose considerar distancias desde 100 m a 1 km. Normalmente, están formadas por la interconexión de distintos equipos informáticos, elementos de red y periféricos. Las velocidades de transmisión de información suelen oscilar entre 1 Mbps (ya muy poco usuales) y los Gbps.

Ejemplo

Tanto las intranet como las redes domésticas que puedan existir en hogares o pequeñas empresas son claros ejemplos de redes LAN.

Metropolitan area network, es decir, redes de área metropolitana. Como su nombre indica, son redes destinadas a dar servicio a un núcleo metropolitano concreto, extendiéndose a distancias de entre 10 y 100 km.

Normalmente, son redes desplegadas por compañías de telecomunicaciones para ofrecer en todos los hogares de una ciudad servicios de conexión a internet, televisión por cable, telefonía, etc.

Las velocidades a las que las compañías pueden proporcionar todos estos servicios varían desde los 1 Mbps a los 50 Mbps. El medio de transmisión mayoritariamente usado será la fibra óptica.

La red de área metropolitana cubre ciudades enteras.

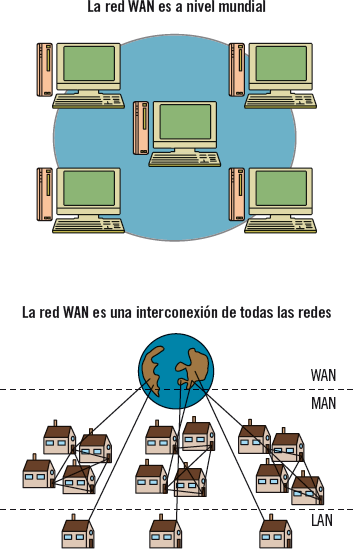

Redes de área extensa, en inglés wide area network. Son redes mundiales que interconectan puntos alejados miles de kilómetros unos de otros.

En realidad, estas redes se forman mediante la interconexión de las redes anteriormente vistas, es decir, las LAN con las MAN y las MAN entre sí, observando, por tanto, que las redes WAN no son más que gigantescas redes de redes. Se puede intuir que el prototipo de red WAN por excelencia será internet.

Recuerde

PAN – Área personal.

LAN – Área local.

MAN – Área metropolitana.

WAN – Área mundial.

Habiendo ya estudiado una serie de clasificaciones de redes según unos determinados parámetros, es turno de ir adentrándose en las mismas y hacer una clasificación de acuerdo a su estructura y al diseño que adoptan según la distribución de los elementos que las forman. Es por ello que se pueden considerar las topologías de red que se describen a continuación.

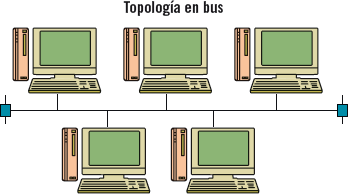

En este tipo de diseño, existe un medio de transmisión común, normalmente un cable, al que todos los elementos de la red se conectan. En estos diseños, ningún nodo o elemento tiene prioridad sobre los demás y todos se limitan a introducir datos al medio y recepcionar los que les correspondan. Ya que no existe ningún elemento que gestione el tráfico en la red, el número de usuarios que se pueden conectar a la misma será limitado. Además, al compartir el mismo medio, si este se interrumpe toda la red quedaría incomunicada.

Definición

Nodo

En su definición general, punto de unión común en el que confluyen distintas partes de un sistema. Transportando el concepto a la informática y, concretamente, a las redes de datos, un nodo es un dispositivo mediante el que se interconectan distintos ramales de la red. Estos nodos pueden ser meros “conectadores” o, por el contrario, añadir a la red alguna funcionalidad de control o gestión.

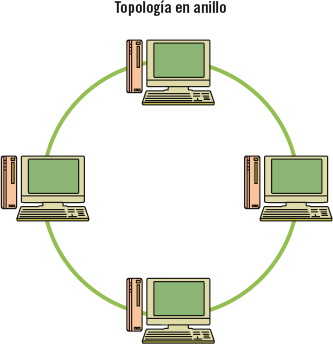

En este tipo de redes, la información no se envía o recibe al medio físico que interconecta a los equipos, sino que cada equipo se la va transfiriendo al situado inmediatamente junto a él, a la izquierda o derecha, dependiendo del camino a recorrer hasta el destinatario final del envío. En este caso, además de la caída del propio medio, sería un motivo de desconexión de toda la red la caída de los equipos, que son también nodos de la red, ya que por ellos pasa toda la información y la van reenviando a los equipos contiguos, por tanto, ante cualquier avería de un elemento, la red caería.

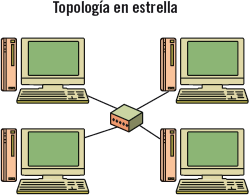

Una red en estrella es aquella en la que todos los elementos de la misma se encuentran conectados directamente a un equipo central por el que pasan todas las comunicaciones y que es el encargado del control y la gestión de conexión a la red, tráfico de datos y servicios adicionales. Por tanto, los datos no se envían a equipos contiguos o al propio medio para que de ahí sean recogidos, sino que se enviarán al equipo central, que se encargará de enviarlos al destinatario correspondiente. En este caso, si un elemento de la red o el medio cayeran, solo se verían afectadas zonas concretas de la red, a las que dicho medio diera acceso, o el equipo informático averiado en concreto.

Nota

El punto débil se situaría ahora en el equipo central, que controla las comunicaciones. Cualquier error en este lo sufriría toda la red.

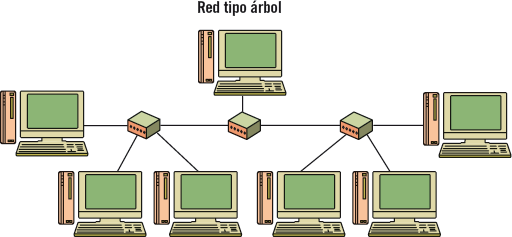

Una red tipo árbol no es más que la interconexión de varias redes en estrella. De hecho, en muchas ocasiones se le denomina “estrella extendida”. Esta topología no contempla la existencia de ningún equipo que tome el control de la instalación, sino que cada red estrella se gestiona de forma autónoma por el equipo controlador de cada estrella que forma la red árbol, con las mismas ventajas e inconvenientes que en redes estrella.

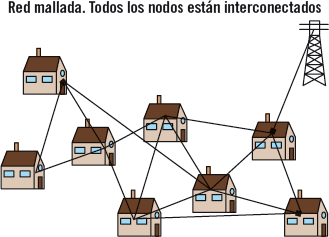

La red mallada es una evolución de la red tipo árbol. Se puede decir que los nodos que gobiernan cada red estrella son ahora equipos más sofisticados, potentes e inteligentes, de forma que pueden asumir parte del control y gestión de la red global. Por tanto, en la red mallada, la gestión es compartida por todos los nodos que forman la red.

Nota

En la red mallada, todos los nodos quedarían interconectados, por lo que, si algún camino cayera, los nodos restantes buscarían un camino alternativo por donde enviar la información a los destinos.

Se van a estudiar a continuación los distintos componentes que están presentes en una red, considerando 4 grupos fundamentales de elementos, como son servidores, dispositivos de interconexión, medios y adaptadores de red.

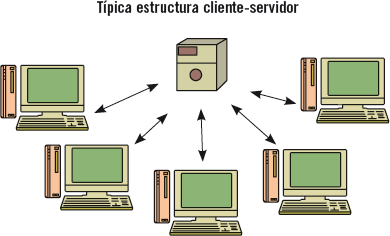

Los servidores no son más que potentes ordenadores que ofrecen algún servicio, de ahí su nombre, al resto de elementos que forman una red, denominados estos últimos “clientes”. Solo se instalará un servidor en una red si se necesita un determinado servicio específico en la organización. Por tanto, no todas las redes locales tienen que tener un servidor conectado que les dé algún tipo de servicio, de hecho, en las redes domésticas y de pequeñas empresas, no existen servidores presentes, sino que la red la forman equipos clientes y un nodo principal que proporciona la conexión a internet.

Sabía que…

A las redes de ordenadores en las que existe un equipo servidor que ofrece algún servicio se les denomina “redes con estructura cliente-servidor”, ya que el resto de equipos que se benefician de las funcionalidades del servidor se les denominan clientes.

Según el tipo de servicio que ofrezcan, serán servidores de distinto tipo:

Nota

Los servidores de correo son muy necesarios, ya que las organizaciones pueden llegar a enviar miles de correos diarios y, entre ellos, información confidencial, por lo que es de obligado cumplimiento que el servicio de correo electrónico sea ofrecido desde la propia empresa, con servidores corporativos controlados por personal propio.

Definición

Navegador

Aplicación que, instalada en un ordenador, puede llegar a conectarse a un servidor e interpretar la información contenida en él, para exponerla después, entendible y visual, al ser humano.

Definición

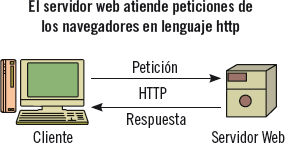

HTTP

Hypertex transfer protocol, en español, “protocolo de transferencia de hipertexto”.

Nombre del lenguaje que utilizan ordenadores (a través de los navegadores) y servidores web, para comunicarse entre ellos.

Cuando un usuario desea acceder a una página web, lo hace a través de una petición formulada por un navegador a un servidor web. Este le contestará con el envío de la información solicitada. Todo ese flujo de información entre navegador y servidor web se hace en el lenguaje http.

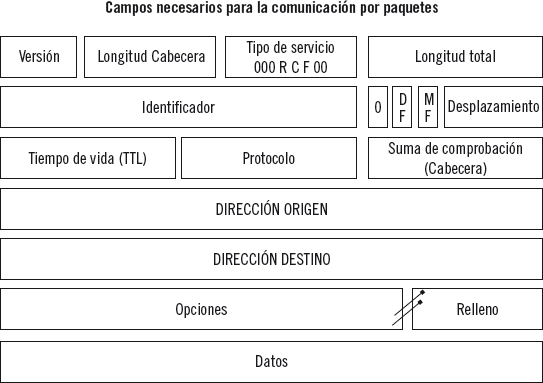

En todos los navegadores, las siglas del protocolo http preceden al nombre de la web que se va a consultar, siendo indicativo del lenguaje a usar entre navegador y servidor.

El sistema HTTPS usa un cifrado seguro basado en la seguridad SSL/TLS que crea un canal en el que la información viaja cifrada entre el servidor y el navegador.

En este sistema la información se convierte en un flujo de datos cifrados imposibles de descifrar.

Los dispositivos de interconexión son los nodos de la red que van a controlar los parámetros de tráfico de información, permisos de acceso a la red, configuración, etc. Es decir, son los elementos encargados de velar por el buen funcionamiento de la red, haciéndola segura y eficaz.

Asimismo, se encargan de interconectar a todos los clientes y servidores, es decir, son los elementos que unen entre sí a los distintos componentes de la red.

Nota

Estos son los auténticos nodos de red, ya que el resto de elementos serían servidores y clientes, de los cuales ya se ha visto su funcionamiento.

Además de proporcionar esta gestión con elementos internos de la red, también el intercambio de información con otras redes, sirviendo por tanto de nexo entre redes de distintos tamaños y jerarquías.

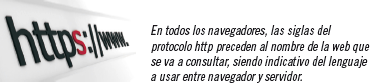

El tipo de comunicación que emplearan los distintos dispositivos de la red es mediante el intercambio de paquetes de información, comúnmente conocida como comunicación por conmutación de paquetes, en donde cada paquete conlleva información del origen y destino de los mensajes.

La conmutación de paquetes es el método de intercambio de información por excelencia de las redes de datos. Este sistema está basado en la organización de la información a intercambiar por bloques, denominados datagramas (comúnmente paquetes), donde parte de esa información son datos de control en los se especifica la ruta a seguir de cada paquete hasta su destino.

Cada paquete transporta una serie de información a intercambiar con otros paquetes u otros destinos (tanto información correspondiente al mensaje que se quiere enviar como información necesaria para la correcta realización del viaje).

Nota

Hoy en día, toda red de datos intercambia información mediante la técnica de conmutación de paquetes.

En la imagen anterior, se observa cómo los datos a intercambiar solo forman el campo datos, siendo todo lo demás información de control. (dirección origen, destino, protocolo a usar, etc.), una información necesaria para que origen, destino y nodos intermedios receptores de estos paquetes (switches, routers, etc.) conozcan qué se está enviando, a dónde y cómo.

Nota

Esta información a intercambiar, al ser información digitalizada, la formarán ceros y unos (bits) agrupados en bytes (grupos de 8 bits).

Para el citado tráfico de paquetes (datagramas), es necesaria una mínima organización, un orden, una forma de expresarse en la red (lenguaje o protocolo) que permita una comunicación fiable sin interferir en otros elementos. En internet, los dos protocolos usados como reglas de comunicación para el intercambio de paquetes son los denominados TCP (Transmission Control Protocol) e IP (Internet Protocol).

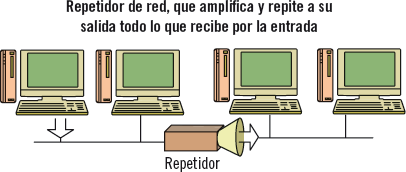

Son los dispositivos más básicos que pueden existir como elemento de control en una red. En realidad, no realizan ninguna tarea administrativa ni de control, únicamente se limitan a multiplicar y ampliar las señales provenientes del medio al que estén conectados, con el objetivo de ir reenviándolas a zonas de la red más alejadas. Debido a su funcionalidad y diseño, es en las redes tipo bus en donde se utilizan mayoritariamente.

Existen de muchas formas y diseños y además su estética cambiará dependiendo de si las señales a repetir viajan por cable o no, siendo necesaria una antena en este último caso.

Nota

Hoy en día, es raro encontrar equipos que únicamente hagan esta función de regeneración de la señal, ya que otros dispositivos usados para otras necesidades, también realizan dicha tarea.

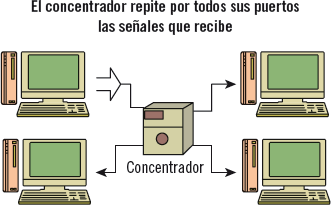

Son los equipos que concentran todos los ramales de una red, normalmente, con diseño en estrella.

Por tanto, en estos elementos, se conecta todo el cableado de la red proveniente de todos los restantes componentes de la misma, dando lugar a una red con topología en estrella, al contrario de lo que pasa con los repetidores, que originan redes tipo bus.

Realmente, la funcionalidad de los hubs es bastante parecida a la de los repetidores, ya que su misión es la de repartir y repetir la señal que reciben por cualquiera de sus entradas por el resto de puertos del mismo. Son en definitiva multiplicadores de red. No obstante, el repetidor posee únicamente 2 puertos, pero los hubs disponen de 2, 4, 8, 16, 32, etc.

Sin embargo, no existen hubs con un número elevado de puertos, ya que, al estar continuamente repitiendo las señales que se reciben por cada uno de ellos, llegaría un momento en el que se colapsaría la red.

Definición

Puerto

Un puerto de cualquier equipo de red es la puerta de entrada y/o salida que dispone ese dispositivo para comunicarse con el resto de elementos de red. Será además donde se conecte el correspondiente cable de red.

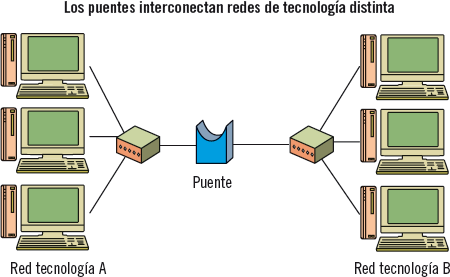

Los puentes interconectan redes de tipología o tecnología distintas. En este caso, estos dispositivos no se limitan únicamente a repetir o amplificar la señal, sino que tienen que hacer de traductores. Deben traducir la información que recogen de una red al lenguaje o tecnología que emplee la otra.

Nota

Hoy en día, se hace raro encontrar dispositivos que únicamente hagan la función de puente, ya que normalmente esta funcionalidad la incorporan de serie equipos más sofisticados que realizan más funciones.

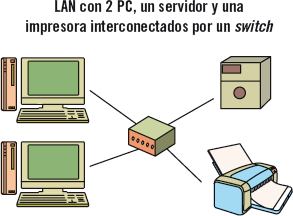

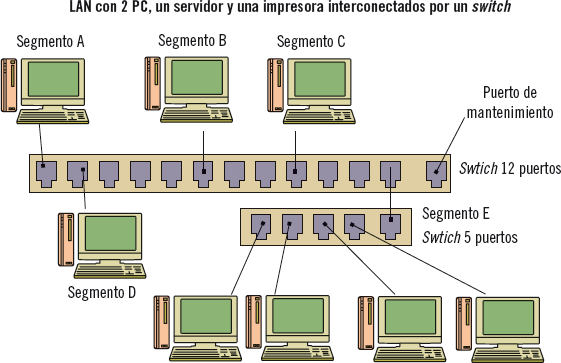

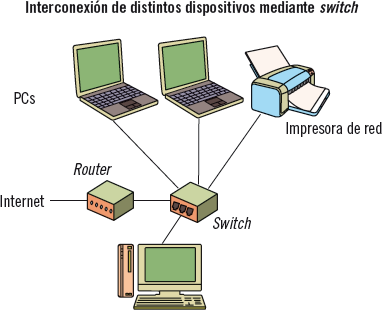

Los conmutadores, mayormente denominados switches, son multiplicadores de red, pero dicha multiplicación la hacen de una forma ordenada y precisa. Se basan en el funcionamiento de los hubs, pero con la diferencia de que los switches son equipos más sofisticados y le añaden un punto de inteligencia a la gestión de la red.

Switch 8 puertos, existiendo también de 32, 64, 128, etc.

En realidad, no se limitan únicamente a repetir toda la información por todos los puertos, sino que, como en cada mensaje a transmitir (paquete) va incorporada información de origen y destino, el switch la reenvía únicamente por el puerto donde está conectado el ramal que da servicio al destinatario del mensaje. De esta forma, la red queda menos congestionada, ya que los paquetes no son repetidos inútilmente, sino que el switch se encarga de enviarlos por la salida correspondiente.

Estos dispositivos guardan en sus memorias internas una tabla donde tienen información del segmento de red que da cobertura a cada equipo de la instalación. Por tanto, para cada mensaje recibido, consultan en sus tablas y lo mandan por el puerto que corresponda según el destinatario.

Estos dispositivos se pueden interconectar unos con otros, multiplicando la red a medida que se vayan conectando switches a puertos libres disponibles.

Nota

Cabe destacar que, aunque en principio no existen límites en el número de switches a emplear en una red, cuantos más segmentos de red y más equipos se conecten, el ancho de banda disponible se repartirá entre todos ellos. Además, aunque el switch haga un envío controlado de paquetes, siempre va a necesitar ocupar ancho de banda para funciones de gestión, por tanto, cuantos más switches se conecten, más ancho de banda se requerirá para gestiones y control.

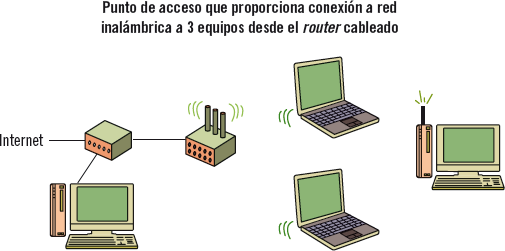

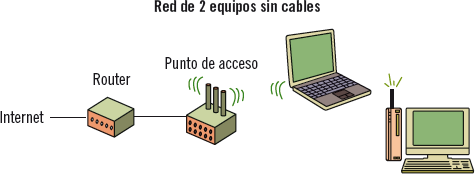

El punto de acceso o AP sirve para conectar a una red todos los dispositivos inalámbricos (sin cables) de la misma. En lenguaje llano, se puede decir que el punto de acceso es el switch de las redes sin cables (inalámbricas).

Al fin y al cabo, este elemento no es más que una pasarela que hace cambiar de medio de red a los dispositivos conectados a él, es decir, que proporciona una opción de conexión sin cables en redes cableadas.

Será muy común su uso en dichas redes, en donde para cierto sector de la misma sea complicado el despliegue de cable y sea por tanto más operativo y cómodo llegar a dichos rincones de forma inalámbrica.

Hoy día y sobre todo en pequeñas redes, los routers disponen de esta funcionalidad integrada (es decir, son puntos de acceso) y no se necesitará de dicho elemento específicamente. No obstante, en cuanto la red crezca un poco o el router no cubra las distancias físicas de cobertura de red inalámbrica, se suelen usar los puntos de acceso, conectados directamente a un puerto libre del switch o router y radiando la señal que les llega por el mismo, quedando disponible para los dispositivos inalámbricos.

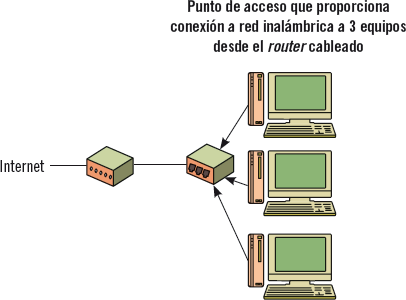

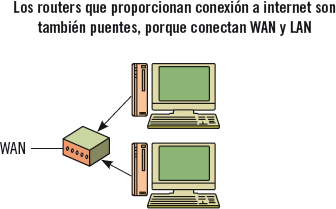

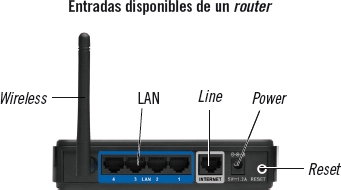

Los routers son dispositivos que engloban todas las funcionalidades de los elementos hasta ahora descritos. Pueden, por tanto, repetir las señales, multiplicarlas, dirigirlas al destinatario correcto, traducirlas si interconectan a redes distintas, proporcionar conexión inalámbrica y, además, pueden llegar a gestionar el tráfico de la red. Esta última funcionalidad hace que sean capaces de elegir la mejor ruta para el paquete de datos a enviar, según la congestión que exista en ese momento en la red, con la finalidad de enviar dicha información por un puerto diferente al que correspondería según el destinatario, si detectan que el ramal conectado está congestionado.

Router para trabajar en redes cableadas e inalámbricas

Estos dispositivos pueden trabajar conjuntamente con otros elementos de interconexión de la red. De hecho, normalmente, en las redes, conviven juntos routers y switches, encargándose los primeros de proporcionar conexión a internet o ser nexo de distintas redes y los segundos de proporcionar los puertos para todos los ramales de red que se necesiten, según los equipos que se fueran a habilitar.

Parece por tanto que las funciones de gestión de tráfico y multiplicación quedan claras. Además, se ha mencionado que el router puede adoptar la función de puente. El ejemplo claro está en cualquier router doméstico que ofrezca conexión a internet. En este caso, el dispositivo está conectado a dos redes de naturaleza y tipología distintas, como serían la WAN (internet) y la LAN (la red local que se habilite).

Recuerde

Router = repetidor + switch + puente + punto de acceso.

Normalmente, los nodos de las LAN son únicamente routers o switches, ya que, entre ambos, engloban todas las funciones necesarias para la interconexión y control de la red.

Los medios de transmisión son, básicamente, las distintas posibilidades que tienen los datos (codificados en ceros y unos y transportados por señales en forma de ondas) para viajar de un punto de la red a otro. Estas posibilidades de transmisión se reducen a dos:

Este tipo de transmisión consiste en el envío de las ondas que codifican los ceros y unos que componen la información a través de cables.

A lo largo de la historia, han sido distintos tipos de cables los que se han empleado como medio de transmisión de las redes, según las necesidades de velocidad de transmisión de los datos, flexibilidad, longitud de alcance, etc.

Por otra parte, el uso de cableado como medio de transmisión lleva implícito el uso de conectores para poder acoplar o conectar dicho cable al equipo de interconexión de red (switches, routers, etc.) o directamente a equipos clientes o servidores.

Los cables, generalmente, están compuestos por una parte conductora y otra aislante, aportando esta una de las principales ventajas del uso de este medio de transmisión, la de poder aislar la zona conductora de todos los factores externos que pudieran interferir en las transmisiones. A su vez, esta zona aislante, hace que las transmisiones del propio cable tampoco sean fuentes de interferencias para otros sistemas que pudieran coexistir junto con la red.

Los cables garantizan una comunicación segura entre los puntos de la red.

Todos los equipos aptos para conectarse a las redes cableadas, deben de usar un mismo protocolo de comunicación entre ambos (lenguaje), denominado Ethernet.

Definición

Ethernet

Protocolo de comunicación por el que se rigen los equipos que trabajan en redes cableadas, también conocido como estándar IEEE 802.3.

Dicho protocolo dicta unas normas de cómo cada dispositivo ha de enviar información al medio de transmisión, en este caso el cable. Como ya es sabido, dicho medio de transmisión es compartido, por lo tanto, deben de existir unas mínimas pautas de organización y orden para que las comunicaciones se puedan llevar a cabo y ningún elemento colapse la red. Son esas pautas de organización las recogidas por el protocolo Ethernet.

Su uso es tan amplio y extendido que, hoy día, se emplea como sinónimo para las redes cableadas, refiriendo al mismo concepto, por tanto, red Ethernet, red cableada o LAN cableada.

Las comunicaciones inalámbricas o sin cables (en inglés, wireless) son las que no se apoyan en un cable como medio de transmisión, sino que las ondas que codifican los ceros y unos son radiadas por el aire.

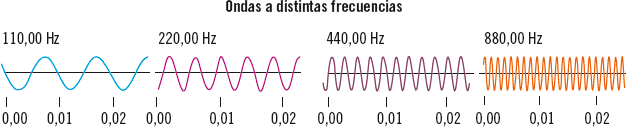

Estas ondas, por tanto, no serán como las ondas que se transmiten por los cables, sino que tendrán una serie de parámetros característicos (por ejemplo la frecuencia) apropiados para su emisión por la atmósfera terrestre.

Definición

Frecuencia

Número de ciclos (repeticiones) que tiene una onda en cada segundo. Se mide en hercios (Hz) o ciclos/s.

A diferencia de los cables, este medio de transmisión no aporta ningún sistema aislante de las comunicaciones y, por tanto, al viajar libremente por el aire, estas están expuestas a interferencias de otras ondas (generalmente, ondas con frecuencias parecidas generadas por otros aparatos electrónicos) y, a su vez, ellas mismas también pueden considerarse como focos de interferencias para otros sistemas que trabajen con ondas radiadas en el mismo entorno.

Además de la exposición de las ondas a este tipo de interferencias, ya que su movimiento es libre por el aire, quedarán expuestas también a cualquier fenómeno atmosférico, como lluvia intensa, tormentas, fuertes vientos, siendo éstos factores que alterarán la normal propagación de las ondas por el aire, sin olvidar los posibles obstáculos (muros, techos, cristales, etc.) que puedan encontrar en su paso, mermando la potencia de la onda y la velocidad de transmisión de la información.

Todos los elementos de red estudiados tienen su versión inalámbrica, es decir, dispositivos que cumplen con todas sus funciones de red, pero preparados para interconectar todos los elementos de la red sin la necesidad de cables, con la comodidad, versatilidad y rapidez en la instalación que ello conlleva. Se tiene la necesidad de incorporar una antena a los citados equipos, siendo los más comunes los puntos de acceso, que interconectan al router o switch al que estén conectados los equipos inalámbricos de la red.

Antena necesaria en las comunicaciones inalámbricas

Recuerde

Medio de transmisión cableado: las comunicaciones viajan por los conductores del cable y los aislantes del mismo las protegen. Medio muy fiable pero de complicada instalación.

Medio de transmisión inalámbrico: las comunicaciones viajan por el aire en forma de ondas radiadas, siendo muy vulnerables por las ondas generadas por otros dispositivos electrónicos y por condiciones atmosféricas adversas. Instalaciones rápidas y cómodas.

Al igual que ocurría en las redes cableadas, las inalámbricas necesitan de un protocolo que defina determinadas normas de uso, control y comunicaciones entre todos los dispositivos inalámbricos de una red sin cables, en este caso, el estándar que reúne todo esto se denomina Wi-Fi. Tanto Wi-Fi como wireless se pueden encontrar en los manuales en referencia a lo mismo, es decir, a las comunicaciones sin cables.

Definición

Wi-Fi

Estándar o tecnología mediante la que queda probada y certificada la idoneidad de los dispositivos inalámbricos, para poder comunicarse sin cables entre ellos.

Es habitual hablar de redes Wi-Fi al referirse a redes inalámbricas formadas por dispositivos certificados por dicho estándar.

Por tanto, todo fabricante de dispositivos inalámbricos se debe someter a las pruebas y test impuestos por Wi-Fi antes de salir al mercado para asegurar una correcta integración del elemento en la red inalámbrica.

Existen varios tipos de Wi-Fi, otorgando, por tanto, características de alcances y velocidades distintas, a las redes que se formen de un tipo u otro, según se use una variante de Wi-Fi u otra.

Habiendo estudiado casi todos los elementos principales para llegar a construir una red de datos, tanto inalámbrica como cableada, se verá a continuación una serie de pequeño material, no menos importante e igualmente necesario para poder llegar a interconectar todos los elementos de la red.

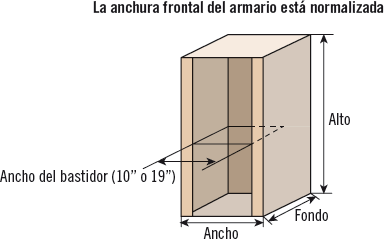

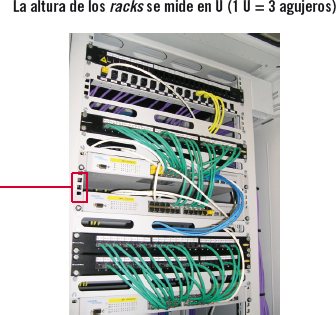

Un rack, también denominado bastidor, es un armario destinado al alojamiento de cualquier tipo de dispositivo electrónico, aunque mayoritariamente el equipamiento alojado es informático.

Dispone de una medida de ancho normalizada, es decir, todos los racks miden lo mismo de ancho, exactamente 10 o 19 pulgadas. De esta forma, todos los fabricantes de material informático podrán amoldarse a una misma medida si desean fabricar equipamiento, con la ventaja de poder ser alojado en racks.

Definición

Pulgada

Medida de longitud equivalente a un pulgar, concretamente 25,4 mm.

El alto y la profundidad del armario no tienen unas medidas fijas, sino que existen casi de cualquier valor, adaptándose así a equipamientos más voluminosos. El alto se mide en U, siendo una U de 44,45 mm y coincidiendo con cada 3 agujeros de los frontales fijadores delanteros.

Normalmente, los racks se usan en empresas o negocios en donde se requieran grandes cantidades de material informático centralizado, pudiéndolo tener así todo organizado y ordenado en estos armarios, que, además de ofrecer una mejor distribución física del equipamiento, proporcionan ventilación al material albergado.

Sabía que…

Cuando se adquiere equipamiento informático “enracable”, se le está solicitando indirectamente al fabricante equipamiento con unas medidas concretas para poder ser alojado en un rack.

Se instalan en salas donde se albergan todos los servidores y equipos informáticos necesarios en una organización. Dichas salas, además de contener los citados racks, deben cumplir una serie de condiciones de mantenimiento, temperatura, protección, salvaguarda, etc.

Armarios rack en un centro de datos

Los conectores son los elementos destinados a realizar parte de la conexión e integración de un elemento de red con el resto de elementos y nodos.

Son los fijados (esta acción se denomina “crimpar”) en el extremo de cable de datos del equipo que se quiera conectar a la red. En el otro extremo, se encuentra la toma o roseta en pared, con una forma y medidas adaptadas para realizar una conexión perfecta con el conector, o el nodo de interconexión de ramales de red (normalmente, switches o routers).

Están compuestos por una caja, fabricada en plástico transparente, y cuchillas de contacto, de distintas configuraciones, 4, 6 u 8 vías, siendo estos últimos los conectores empleados en las redes de datos y denominados RJ45.

Conector de datos de 8 vías (RJ45)

Nota

Las cuchillas de contacto están recubiertas con un revestimiento dorado para mejorar las características físicas de conectorizado.

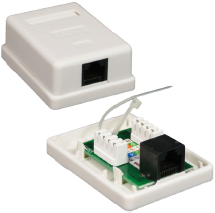

La roseta es donde se conecta cualquier elemento de red a esta, mediante el cable y conectores correspondientes.

Normalmente, la roseta es una prolongación de una entrada de un switch o router, por lo que el conexionado de un equipo a la misma sería como conectarlo directamente a los citados nodos de red.

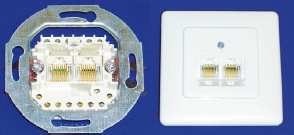

Roseta de 2 entradas de datos

La toma viene provista de una entrada de conector de datos de 8 vías, haciendo las funciones de “hembra”, para que el conector RJ45 “macho” proveniente del cable del equipo a integrar en la red encaje a la perfección.

La conexión del cableado de datos a la toma desde el switch o router se realiza en el mecanismo de 8 bornes que la toma dispone para tal fin. El conexionado se realiza de acuerdo a unas normas y siguiendo unos códigos, que se estudiarán más adelante.

Mecanismo de 8 bornes para conexionado del cable proveniente de switch o router

El aspecto que pueden presentar las tomas será muy dispar, dependiendo del modo de instalación para el que han sido fabricadas:

Rosetas de superficie

Frontal y trasera de roseta empotrable

Nota

En muchos manuales o en la práctica de la profesión, se puede encontrar la denominación de “conector macho” refiriéndose al conector de cajita transparente crimpado en el extremo del cable y como “conector hembra” a la toma de datos fijada en pared o cualquier entrada de datos de dispositivos de interconexión (switches, routers), preparadas para la entrada del RJ45.

El latiguillo es el término comúnmente utilizado para nombrar a los cables que en ambos extremos terminan en algún tipo de conector macho.

Son los empleados, por tanto, para conectar elementos 2 a 2 que dispongan de tomas hembra, como por ejemplo conexionado de ordenadores a switches, ordenadores a routers, routers a switches, etc.

Nota

Según el tipo de conector empleado, se dice que es un tipo de latiguillo u otro, es decir, un latiguillo RJ45 indica que es un cable al que se le han fijado 2 conectores RJ45 en sus extremos.

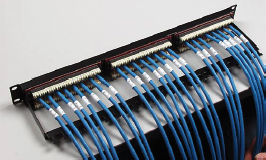

Son muy empleados también en conexiones cortas en los racks donde existen paneles de parcheo para conectar estos a cada una de las entradas de los switches a distribuir en la instalación.

Latiguillo RJ45

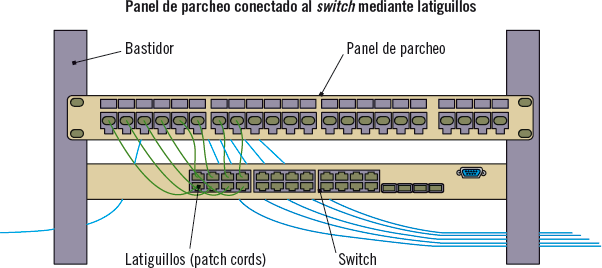

Los paneles de parcheo son los elementos que se usan cuando se desean extender las entradas de un switch alojado en un rack hasta todas las tomas (rosetas) de la instalación.

Para casi cualquier instalación mediana, los switches de la red se van a alojar en racks, dentro de una sala y, por tanto, debe existir una posibilidad de poder distribuir desde ahí hasta todas las dependencias en donde se esté instalando la red cada una de las entradas de datos (puertos) de que dispone el citado elemento de interconexión.

Los paneles de parcheo, por tanto, están formados por una serie de conectores RJ45 hembra, alineados de forma que puedan concentrar todo el cableado proveniente de las rosetas de la instalación, para que con un latiguillo, toma a toma, se conecten con el switch.

El cableado es crimpado en la roseta, se distribuye por todo el local, hasta llegar al rack, en donde nuevamente es crimpado, ahora en el panel de parcheo. Por tanto, en este punto, si con un latiguillo se hace un puente desde un puerto del switch hasta una entrada del panel de parcheo, se le estará dando acceso a la red a la roseta correspondiente, distribuida en algún punto de la instalación.

El cableado de datos es crimpado al panel de parcheo, asociando cada toma de la instalación, con una entrada del mismo.

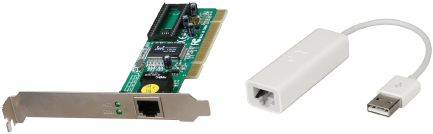

El adaptador de red, también denominado tarjeta de red o, en inglés, NIC (network interface card), es el elemento que hace que pueda conectarse a una red de datos el dispositivo en donde se integre.

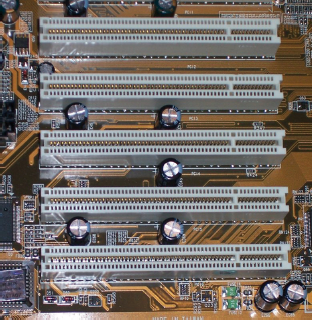

Existen multitud de fabricantes y diseños distintos, además las posibilidades de integración con los equipos son varias, existiendo por tanto tarjetas externas conectables por USB, internas conectadas a la entrada PCI o ya integradas en la placa base de los equipos informáticos.

Definición

PCI (Peripheral Component Interconnect)

Entrada de Interconexión de componentes periféricos.

Entrada interna que disponen los ordenadores para conectar equipamiento adicional, como tarjetas de red, tarjetas gráficas, tarjetas de sonido, etc.

Como ya se ha estudiado, existen distintos medios de transmisión de los datos y, por tanto, existirán distintos tipos de adaptadores para adecuar las comunicaciones entre dispositivos al medio en donde se esté trabajando.

Los adaptadores Ethernet son las tarjetas que proporcionarán una entrada de datos para que un dispositivo pueda formar parte de una red Ethernet, es decir, una red cableada, organizada bajo dicho protocolo. Por tanto, la entrada de datos que proporciona dicho adaptador no puede ser otra que una entrada RJ45 hembra.

Las tarjetas de red, como dispositivos de intercambio de datos que son, trabajan a unas velocidades medidas en las magnitudes propias de comunicaciones digitales (ceros y unos), estando el rango de funcionamiento de las mismas entre 1Mbps y 1Gbps.

Consejo

Hay que tener mucho cuidado con las velocidades de trabajo para no crear “cuellos de botella”.

Si se tienen tarjetas de red que trabajan a una velocidad y cableado que trabaja a otra, la máxima velocidad de trabajo será la mínima de ambos.

En conclusión, cualquier equipo que forme parte de una red de datos necesita hacerlo mediante un dispositivo que proporcione la entrada física y el control en el intercambio de información entre el equipo y el resto de la red. Este dispositivo no es otro que la tarjeta de red, que, como ya se ha adelantado, podrá instalarse en el equipo informático al que dé servicio de forma externa, interna o puede que de fábrica ya venga integrada entre los componentes del ordenador.

Tarjeta para PCI (izquierda) y USB (derecha)

Habiendo estudiado el adaptador para redes cableadas, se puede intuir que el adaptador Wi-Fi será la versión inalámbrica de la tarjeta Ethernet. Dispondrá, por tanto, de las mismas características y funcionalidades que el adaptador estudiado, solo que esta facilitará la conexión de dispositivos a la red sin el empleo de cables. De esta forma, si anteriormente se veía como la Ethernet proporcionaba una toma RJ45 de datos, la Wi-Fi dispondrá de una antena para poder establecer las comunicaciones de forma inalámbrica.

Tarjeta Wi-Fi PCI

Igualmente, existen versiones integradas ya en los equipos, otras para conexión a PCI y, las más comunes, las USB, dada la facilidad de instalación de las mismas y la opción sin cables que aportan al equipo donde se instalen.

Tarjeta Wi-Fi USB con antena externa (izquierda) y con antena integrada (derecha)

Nota

A diferencia de la Ethernet, al trabajar las redes WiFi en un medio compartido por todos, como es el aire, las velocidades máximas de trabajo se verán ampliamente mermadas y, aunque el rango de las mismas comprendan valores entre 11 Mbps y 248 Mbps (valores muy alejados de las cableadas), en raras ocasiones se alcanzarán los mismos, debido a las condiciones adversas que impone el medio, disminuyendo siempre un porcentaje mínimo de señal.

Un sistema operativo, comúnmente denominado por su abreviatura “SO”, es un programa o software encargado de gestionar y controlar todos los dispositivos y recursos que forman parte del equipo informático donde esté instalado. Es decir, controla todos los elementos físicos (hardware) de los que está compuesto un dispositivo, además de organizar los archivos en carpetas y directorios para que puedan ser tratadas de una forma sencilla por las personas. Por otra parte, sirve de interfaz para que una persona pueda interactuar y manejar amigablemente todas las posibilidades del ordenador.

Debido a la extensión de la informática en la vida cotidiana, son muchos y de muchos desarrolladores los sistemas operativos existentes en el mercado, no obstante, se estudiarán a continuación los 3 sistemas que abarcan más del 90 % de los SO existentes.

5.1. Windows

Windows es el nombre del sistema operativo desarrollado por la compañía Microsoft, fundada por Bill Gates.

Bill Gates, fundador de Microsoft

Es el más extendido del mundo y el mayoritariamente presente en los equipos informáticos de hogares, empresas, negocios etc. No obstante, los sistemas de libre distribución le están quitando protagonismo, sobre todo en entidades pertenecientes a la administración pública.

Uno de los motivos de este recorte de expansión en determinados organismos es la obligatoriedad del pago de licencias para poder disfrutar del software, mientras que los sistemas de libre distribución pueden llegar a ofrecer las mismas posibilidades estando exentos de cualquier tasa.

Sabía que…

Windows nació en 1985 como soporte al sistema operativo que reinaba por aquel entonces, concretamente MS-DOS. Este, eficaz y rápido, carecía de una interfaz gráfica de usuario (también conocida como GUI) que proporcionara un uso amigable, motivo que desencadenó la primera versión del sistema operativo Windows.

Son muchas las versiones y las adaptaciones que se han ido desarrollando a lo largo de estos años (Windows 11, 10, 8), con el fin de adecuarse a los avances tecnológicos y a los distintos dispositivos que pudieran funcionar por sistemas operativos, obteniéndose hoy día, como resultado final:

5.2. GNU/Linux

Linux es el sistema operativo libre por excelencia, es decir, está formado por la aportación desinteresada de grupos de desarrolladores que están continuamente añadiendo mejoras y nuevas funcionalidades.

Todas estas mejoras y avances del sistema se van recogiendo en lo que se denomina “distribuciones”, que no son más que las distintas versiones que va adquiriendo el software debido a los avances que se le aplican.

La principal ventaja es su coste cero. Cualquier persona puede tener de forma gratuita la última distribución del programa e instalarla en su ordenador, teniendo así un sistema operativo tan potente como el de pago y con todas las posibilidades del anterior. No obstante, su manejo es distinto. Debido a que es un programa creado por millones de desarrolladores, mantiene una filosofía más cercana al programador que al usuario. No obstante, cada vez se está llegando a conseguir interfaces más usables y amigables.

Sabía que…

El término GNU hace referencia al nombre del proyecto, creado en 1983, mediante el que se anunció la intención de abordar el lanzamiento del primer sistema operativo libre.

Linux puede aparecer también bajo el término Unix, haciendo referencia al núcleo central del programa y su primera versión que se creó en 1969. Por tanto, se puede encontrar bajo cualquiera de los dos términos.

Son muchísimos los avances y grupos de funcionalidades que se le van añadiendo al sistema Linux, por tanto, las distribuciones disponibles son numerosas también, pudiendo destacar Debian, Fedora, Ubuntu, Mandriva, SUSE, RedHat, etc.

Recuerde

GNU: nombre del proyecto que potenció la creación del primer sistema operativo de software libre.

Unix: núcleo de Linux y, hoy en día, casi sinónimo.

Distribuciones: paquete de software formado por un sistema operativo Linux con determinadas funcionalidades específicas y un conjunto de programas para satisfacer unas necesidades.

5.3. MacOS

MacOS es el sistema operativo desarrollado por la compañía Apple, fundada por el conocido Steve Jobs.

Hasta ahora, se han estudiado sistemas operativos para ordenadores personales (PC), servidores, etc., todos ellos bajo una misma arquitectura de componentes, pero perfectamente compuestos por piezas y elementos provenientes de distintos fabricantes. Es decir, existen diversos fabricantes de componentes electrónicos que pueden integrarse entre sí, llegando a construir un ordenador personal.

Steve Jobs, fundador de Apple

La filosofía Apple es distinta. Dicha compañía fabrica sus propias computadoras, más conocidas como Mac, y sus propios sistemas operativos que gestionan dichas computadoras y ningún otro fabricante puede fabricarle componentes o software.

Es decir, se abren por tanto dos vías claramente diferenciadas en los equipos informáticos: los PC y los Mac. Los primeros son aptos para ser controlados por sistemas operativos como Windows o Linux, mientras que los segundos únicamente funcionan con el sistema propietario macOS.

Al igual que en los anteriores sistemas, los sistemas operativos desarrollados por Apple se van agrupando por versiones, según han ido evolucionando, y según en los equipos en donde son instalados, teniendo así:

Siempre que se ha hablado de protocolo, se ha hecho en base a un tipo de lenguaje utilizado entre varios elementos para poder llegar a entenderse entre sí. El protocolo de red no será una excepción y, por tanto, se puede considerar como un conjunto de normas, estándares y requisitos a cumplir por una serie de dispositivos, para que puedan comunicarse dentro de una red. Se estudiarán a continuación los dos principales protocolos de red existentes.

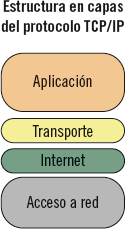

El protocolo TCP/IP es el exclusivamente utilizado por las redes locales en la transmisión de información a través de internet. Aunque se hable de protocolo en singular, son en realidad diferentes protocolos (protocolo TCP y protocolo IP). Tienen las siguientes características:

Nota

Al igual que cada domicilio, cada hogar, dispone de su dirección para que el cartero pueda dejar la correspondencia, todos los equipos conectados a internet disponen de la suya, denominada dirección IP.

Como se ha indicado anteriormente, el protocolo TCP/IP es en realidad un conjunto de protocolos. Cada uno de ellos se ha ido agrupando según sus funciones, de forma que el resultado final es un protocolo global con una estructura basada con distintas capas con diferentes funcionalidades:

Tal y como se ha indicado anteriormente, las direcciones IP son el direccionamiento necesario en los equipos de una red para poder ser localizados y poder así entregarles la información (paquetes) correspondiente.

Cada elemento, por tanto, ya sea dispositivo de interconexión, computadora, servidor, etc., deberá tener una dirección IP para poder ser localizado dentro de su red.

Como ya es sabido, la información que viaja en las redes es digital (ceros y unos) y, por tanto, la dirección IP no podría ser de otra forma. Concretamente, está formada por 4 grupos de 8 bits (32 ceros y unos en total), separados por puntos, a los que se denomina bytes:

8bits.8bits.8bits.8bits = 32 bits = 1byte.1byte.1byte.1byte = 4 bytes

Ejemplo

Dirección IP: 11001111.00111111.00111100.00110000

No obstante, las direcciones IP en raras ocasiones se van a mostrar representadas en su formato de ceros y unos, sino que lo harán en formato decimal. La forma de representación con ceros y unos se denomina código binario.

Definición

Código binario

Sistema de representación numérica basado en la utilización de únicamente 2 dígitos, como son el cero y el uno.

El formato decimal, que es como vendrán dadas las direcciones IP, es el formato numérico de 10 dígitos con el que normalmente se trabaja (de 0 a 9).

Sabía que…

Los dispositivos de una red que no son elementos de interconexión, es decir, servidores, computadoras, etc., en el argot informático se denominan host y las direcciones IP de cada uno de ellos las aportan las tarjetas de red instaladas en los mismos.

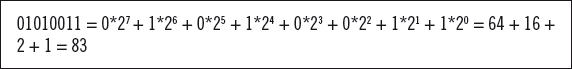

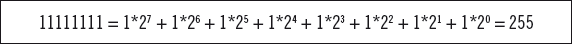

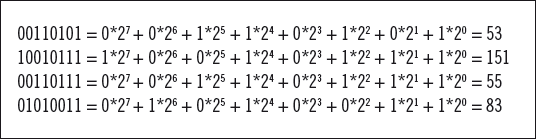

Para pasar del código binario al código decimal, se debe hacer una sencilla operación de cambio de base, multiplicando y después sumando cada bit por una base de 2 (indicativa del sistema de 2 dígitos) elevada al número de posición que ocupa cada bit.

Ejemplo

Conversión de binario a decimal del número 01010011:

Esta forma de trabajar da una idea del número IP más elevado posible:

Así, se puede deducir que los grupos de números de las direcciones IP van a estar comprendidos en el rango [0-255]:

[0-255].[0-255].[0-255].[0-255].

Se puede considerar que las direcciones IP están formadas por dos partes. Una primera, identificativa de la dirección de red, la forman los primeros bits empezando por la izquierda. La segunda, formada por los bits restantes, indica la dirección del elemento en cuestión (host) dentro de la red.

Según el número de bits que se destinen a identificar la red en donde se trabaja o a identificar el host dentro de la red, se da lugar a distintas clases de direcciones IP:

Para ayudar en la identificación de redes y hosts con las direcciones IP se utiliza una numeración denominada “máscara de subred”. Concretamente, es un grupo de bytes con el mismo formato que el de las direcciones IP, en el que la parte de identificación de redes (la de la izquierda) está compuesta únicamente por unos, mientras que, para la identificación de hosts, por ceros.

Al existir 3 clases de direcciones IP diferentes, existirá una máscara de subred para cada una de ellas:

Sabía que…

En realidad, y sobre todo paras las de clase C, no son 255 direcciones IP disponibles para identificar hosts, sino 254, ya que la dirección 255.255.255.255 se reserva para cuando se necesita mandar un mensaje a todos los hosts de la red. Esta dirección se denomina de broadcast.

Finalmente, cabría hacer un último inciso sobre las clases de direcciones IP. Dentro de cada clase, existen un rango de direcciones reservadas exclusivamente para redes locales, que no son utilizadas públicamente en la red de redes que forma internet. Por tanto, ese rango de direcciones, denominadas “direcciones privadas”, son las que se asignan a los hosts que forman las redes locales de datos privadas, siendo estos rangos:

Aplicación práctica

Realizar la operación de cambio de base a decimal de la IP: 00110101.10010111.0011011 1.01010011

SOLUCIÓN

Se debiera hacer la operación de cambio de base, de la forma:

Dirección IP: 53.151.55.83.

Cuando en cualquier manual técnico o documentación de red aparezcan las nomenclaturas v4 o v6 junto al protocolo de red IP, se está refiriendo a la versión del mismo.

Todas las características estudiadas hasta ahora sobre IP, tales como estructura, capas, direcciones, etc., hacen referencia a la versión 4 del protocolo, es decir, es el protocolo IPv4 el instaurado hoy día y el que está llevando a cabo el control y organización de las redes de datos.

No obstante, debido a la gran difusión de la informática y a la existencia de equipamiento de red en todos los hogares y empresas del mundo, las direcciones IP están comenzando a agotarse, por lo que el protocolo IPv6 está mandado a sustituir al actual.

El IPv6 aportará direcciones IP suficientes para todos los hosts del mundo.

Nota

Hoy día, no solo los ordenadores, sino casi todo dispositivo tecnológico tiene el poder de formar parte de una red y, sobre todo, de internet. Teléfonos móviles, PDA, navegadores GPS, televisores, etc., son aptos para conectarse a internet y, por lo tanto, demandantes de una dirección IP.

Si el IPv4 está formado por 32 bits organizados en 4 grupos de bytes, posibilita 4.294.967.296 (232) direcciones IP diferentes, es decir, menos direcciones disponibles que habitantes del planeta. Sin embargo, con el IPv6 se direccionarán los equipos con 128 bits, es decir, 340 sextillones de direcciones (2128). En este caso, las direcciones estarían compuestas por 8 grupos de cuatro dígitos hexadecimales, en lugar de hacerse mediante bytes.

Definición

Hexadecimal

Código numérico formado por 16 símbolos, de 0 a 9 y de A a F, siendo la sucesión completa. 0, 1, 2, 3, 4, 5, 6, 7, 8, 9, A, B, C, D, E, F.

Ejemplo

Dirección IPv6: 2001:0db8:85a3:08d3:1319:8a2e:0370:7334

Además de ofrecer un mayor direccionamiento, el IPv6 también incluye cambios como mejoras en los procesos de control, aumento de la seguridad, mayor velocidad de procesamiento en los nodos, etc.

La otra opción de comunicación dentro de las redes de datos es mediante la familia de protocolos IPX/SPX. Por tanto, estos son la alternativa al protocolo TCP/IP. Al igual que este, persiguen los mismos fines, organizar y asegurar unas comunicaciones fiables dentro de una red de datos. No obstante, difieren del TCP/IP en diversos aspectos sobre el direccionamiento de los dispositivos de una red, circunstancia que los ha hecho más rápidos en las pequeñas redes LAN, pero inutilizables en las redes MAN o WAN (internet). Con la difusión de internet y la amplia usabilidad del TCP/IP, han caído en desuso, habiendo tenido una existencia de 15 años.

Sabía que…

Estos protocolos fueron creados para ser usados bajo NetWare, un sistema operativo desarrollado por la compañía Novell y orientado principalmente a las conexiones de red y a todos los recursos en general de intercambio de información, es decir, un sistema operativo especializado para dispositivos en los que la principal funcionalidad fuese el intercambio de información en una red.

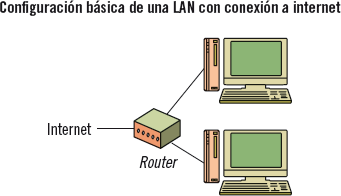

La configuración básica por excelencia de una red de área local es la compuesta por un router, al que se conectan los equipos que se deseen integrar en ella.

Partiendo de esta base, las variantes son múltiples:

Para el montaje y puesta a punto de una red de área local, será necesario realizar una serie de actuaciones, que se estudian a continuación. Estas comprenderán tanto a las instalaciones físicas (hardware) con elementos de red, así como un proceso de configuración básica (software) de algunos de los componentes.

Se van a detallar a continuación los distintos tipos de actuaciones a realizar para llevar a cabo la instalación física de cada uno de los componentes que forman una red.

Es necesario que todo equipamiento que vaya a funcionar integrado en una red venga provisto de los correspondientes adaptadores de red, sobre todo computadoras, servidores y portátiles, es decir, todo lo que no sean dispositivos de interconexión, ya que estos, de por sí, ya vienen preparados.

Nota

Hoy día, casi todo dispositivo informático viene de fábrica con su tarjeta de red, ya que se presupone que dicho elemento va a trabajar seguramente dentro de una.

En caso de que no venga preparada de fábrica, será necesaria la instalación de una tarjeta inalámbrica o con entrada para conector RJ45, dependiendo del tipo de red donde vaya a trabajar. Las opciones disponibles son:

Entradas PCI del equipo, donde se conectaría la tarjeta de red

Con los equipos informáticos preparados para trabajar en la red, es hora de instalar los elementos de interconexión, que, además, son los que van a gestionar la misma.

En redes locales, el router solo será necesario si se desea tener una conexión a internet, aunque, hoy día, resulta raro encontrar una red local de varias computadoras que no tengan dicha conexión.

El router recoge la señal de internet proveniente de la ONT (Optical Node Terminal) en la que llega la conexión a internet contratada con la operadora correspondiente. Se conectará, mediante cable de fibra o cable UTP, la toma de la línea con que sale de la ONT al router.

Definición

ADSL

Línea de abonado digital asimétrica, (en inglés, asymmetric digital subscriber line), es la tecnología mediante la que se proporciona una conexión a internet de banda ancha (alta velocidad) mediante cableado telefónico. Esta tecnología hace que por el mismo cable viajen voz y datos, siendo necesaria la instalación de microfiltros en los teléfonos que se usen en conexiones compartidas con internet.

Hay que destacar que esta entrada es más pequeña que las entradas de datos, ya que corresponde a una entrada para conector telefónico, denominado RJ11. Con esta conexión realizada y con el equipo encendido, ya se dispone de conexión a internet en cada uno de los puertos RJ45 del dispositivo. Además, si el router es inalámbrico, dicha conexión a internet también la radiará en forma de ondas, para que equipos con tarjetas de red inalámbricas puedan conectarse.

Si el número de puertos del router no es suficiente para integrar a los equipos que van a formar una red cableada, es necesaria la adquisición de un switch.

Nota

En redes inalámbricas puras no se usan los switches.

La instalación del switch es muy simple. Basta con enchufarlo a la red eléctrica, conectar en uno de sus puertos un latiguillo proveniente del router, que será por donde venga la señal de internet, y, en el resto de bocas, habría que ir conectando el cableado terminado en RJ45 de cada uno de los equipos que fuesen a formar parte de la red.

Conexionado de todo el cableado de los elementos de la red en el switch. Uno de ellos sería el proveniente del router, que da la conexión a internet.

Integrar un adaptador de red en un equipo informático no es una tarea inmediata, es decir, no consiste en realizar el trabajo físico únicamente, sino que se necesita de una mínima configuración: la tarjeta de red ha de entenderse con la computadora y, además, se ha de establecer una dirección IP y los parámetros específicos de la red en donde va a trabajar.

Según el sistema operativo del que disponga el equipo en donde se instale la tarjeta, o descargándolo desde la página web del fabricante, se deberá actuar de distinta forma.

Lo primero es la instalación de los correspondientes drivers o controladores de la tarjeta de red, en el equipo donde vaya a trabajar, para que este la acepte como un periférico más y pueda comunicarse con ella. Dichos drivers, normalmente se deben instalar desde el CD que acompaña a la tarjeta, siguiendo las instrucciones que marque el fabricante de la misma.

Definición

Driver

Programa informático que permite al sistema operativo de un PC interactuar con otro periférico. Es por tanto, la pasarela necesaria para que 2 equipos originariamente distintos puedan llegar a entenderse e intercambiar información. Es muy común la necesidad del uso de drivers para que el PC pueda enviar información a impresoras, dispositivos de sonido, escáner, tarjetas de red, etc.

Con los drivers ya instalados y con la tarjeta aceptada por el equipo como un dispositivo apto con el que poder trabajar, es hora de configurarla de acuerdo a los parámetros de la red en donde va a funcionar.

Para ello, en los sistemas operativos propietarios (concretamente la versión 11 de Windows), habría que dirigirse a la siguiente sección en el ordenador: Inicio → Panel de control → Redes e Internet → Centro de redes y recursos compartidos.

Una vez aquí, en el menú de la derecha, se debe seleccionar Cambiar la configuración del adaptador y aparecerá un icono representativo de la tarjeta de red instalada.

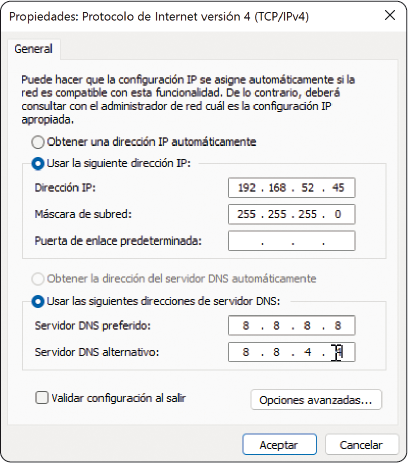

Pinchando sobre él con el botón derecho del ratón y seleccionando Propiedades, aparecerá una ventana con los elementos que está usando la conexión. Ya que lo que se pretende es dar configuración de red a la tarjeta para trabajar con el protocolo TCP/IPv4, se deberá seleccionar dicho elemento (pinchar sobre el botón Propiedades) y aparecerá una ventana como la mostrada en la siguiente imagen.

Ventana Propiedades de configuración de red de la tarjeta

Es aquí donde se deben incluir los siguientes datos para realizar una configuración adecuada de la tarjeta:

Habría que detallar que existe una opción en la que se ofrece la posibilidad de configurar tanto las IP como las DNS de forma automática, sin la necesidad de ir completando las citadas opciones. Esta posibilidad solo serviría en caso de que el router o equipo que dé servicio de internet a la red tuviese la función DHCP activa.

Definición

DHCP

Protocolo de configuración dinámica de equipos (en inglés, dynamic host configuration protocol, funcionalidad mediante la que un equipo servidor de direccionamiento IP) puede ir asignando direcciones IP de forma automática cada vez que detecte un elemento de red nuevo.

Además del direccionamiento IP, otorga de forma correcta el resto de valores necesarios para completar una configuración de red de un equipo.

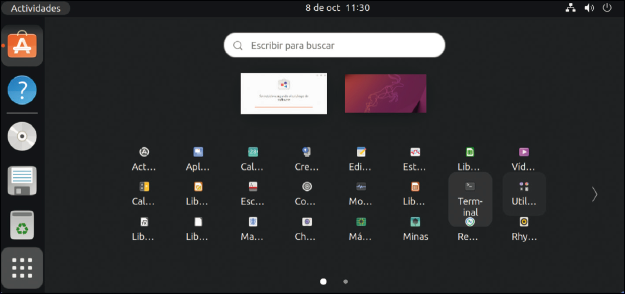

Igualmente, para estos sistemas operativos (Unix/Linux en cualquiera de sus distribuciones) hay que realizar las dos acciones anteriormente estudiadas: instalar los drivers de la tarjeta en el equipo y configurar la misma con los adecuados parámetros de red. No obstante, al estar ante un sistema distinto, el modo de proceder será diferente.

Con la tarjeta ya instalada en el equipo (vía PCI o USB), el propio sistema operativo debiera detectar que dispone de un hardware nuevo y él mismo buscar los drivers adecuados para poder comunicarse con ella, sin necesidad de instalarlos desde el CD que le acompaña o desde la web del fabricante.

En caso de que el sistema operativo no comenzara automáticamente con el proceso, habría que ejecutar el servicio del sistema, denominado kudzu. Este servicio se activa desde: Menú principal → Aplicaciones → Herramientas del sistema → Terminal, ejecutando la orden chkconfig kudzu on.

Acceso a Terminal desde escritorio Linux

Ya con la tarjeta aceptada por el equipo, es hora de configurar sus parámetros de red. Para ello, nuevamente desde la herramienta Terminal, se ejecuta la orden ifconfig para que muestre los parámetros de red actuales de la tarjeta, es decir: Menú principal → Aplicaciones → Herramientas del sistema → Terminal y ejecutar la orden ifconfig.

Dichos parámetros no serán válidos para trabajar en la red, ya que son valores por defecto configurados en fábrica. Será necesario modificarlos de acuerdo a la configuración de red actual. Para ello, deben introducir desde el Terminal:

# The loopback network interface

auto lo

iface lo inet loopback

# The primary network interface

auto eth0

iface eth0 inet static

address ‘INTRODUCIR DIRECCIÓN IP DE LA TARJETA’

netmask ‘INTRODUCIR DIRECCIÓN DE MÁSCARA DE LA RED’

gateway ‘INTRODUCIR IP DEL ROUTER’

Se puede observar que, nuevamente, serán necesarios los valores del IP con el que vaya a trabajar la tarjeta, la máscara de red y la puerta de salida a internet (router), configurándose en address, netmask y gateway respectivamente.

Igualmente, si se conoce la red dispone de un servidor de direcciones IP o el propio router dispone de la función DHCP, no es necesaria esta configuración, sino que únicamente habría que indicarle a la tarjeta que su configuración se la va a dar el router, de la forma:

# The loopback network interface

auto lo

iface lo inet loopback

# The primary network interface

auto eth0

iface eth0 inet dhcp

Aplicación práctica

Usted, técnico de redes, acaba de realizar el montaje físico de una red de datos y se dispone a configurar una tarjeta de red de uno de los ordenadores que va a formar parte de dicha red, sabiendo que el SO utilizado en dicho equipo es Windows. ¿Cómo procedería?

SOLUCIÓN

En primer lugar, se deben conocer los parámetros de la red, para ello, se consulta la dirección IP de fábrica del router en su manual y se contacta con la compañía que ofrece el servicio de internet para conocer los valores de DNS. Tras estas gestiones, sabe que:

Comprueba que la dirección IP del router es una privada de clase C, que le va permitir direccionar hasta 254 ordenadores (192.168.1.1 hasta 192.168.1.254). Por tanto, toma esa IP como válida para continuar el direccionamiento de los elementos, sabiendo que el primer PC podría llevar la misma IP acabada en 2, el siguiente en 3, así sucesivamente hasta 254 (el 255 no se usa). Accede al menú de configuración de la tarjeta de red, para ello, desde el SO del PC entra en: Inicio → Panel de control → Redes e Internet → Centro de redes y recursos compartidos. Una vez aquí, debe seleccionar Cambiar la configuración del adaptador. Posteriormente, se pincha con el botón derecho del ratón y se selecciona Propiedades. Finalmente, se selecciona el protocolo TCP/IPv4, se pincha sobre el botón Propiedades y, en la ventana que aparece, se introduce la siguiente información:

Aplicación práctica

Después de la configuración de 3 equipos en la red anterior, comprueba que necesita configurar la red en un equipo con un SO libre, concretamente Linux. ¿Cómo procedería ahora para configurar la tarjeta de red?

SOLUCIÓN

Conociendo ya los parámetros de red y sabiendo que se han configurado 3 equipos utilizando IP correlativas del rango y la primera corresponde al router, la dirección IP a configurar del equipo Linux será 192.168.1.5.

Finalmente, habría que proceder a ejecutar las órdenes de red, tal y como necesita el sistema operativo Linux, es decir, acceder al terminal y ejecutar los comandos correspondientes con los datos de configuración de red: Menú principal → Aplicaciones → Herramientas del sistema → Terminal y ejecutar:

# the loopback network interface

auto lo

iface lo inet loopback

# The primary network interface

auto eth0

iface eth0 inet static

address 192.168.1.5

netmask 255.255.255.0

gateway 192.168.1.1

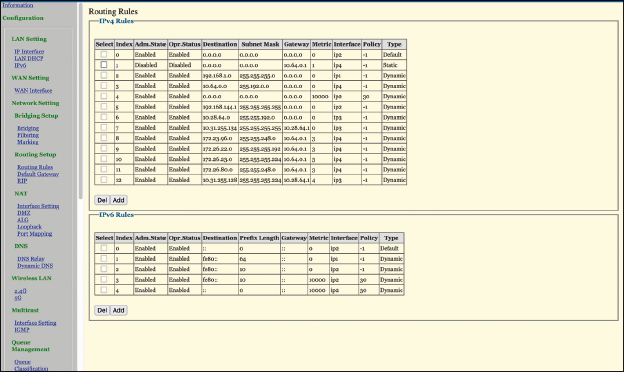

Con la conexión física de la red realizada y con las tarjetas de red habilitadas, es hora de configurar el resto de elementos que interconectarán a todos los dispositivos de la red, que serán principalmente routers, switches y puntos de acceso, ya que solo entre estos aglutinan todas las funcionalidades que se pudieran necesitar en el control y gestión de la red (concentración, repetición, enrutamiento, etc.).

Un switch es un dispositivo que no necesita ningún tipo de configuración. Lo único que requiere es alimentación eléctrica.

Viene de fábrica preparado para adaptarse a la configuración de red en donde vaya a trabajar y se limitará por tanto a la réplica y envío de información ordenada por cada uno de sus puertos.

Solo cabe destacar que, si se desea tener conexión de internet en una red local, habrá que conectarle un latiguillo RJ45 proveniente del router, en un puerto libre, para que de esa forma el switch mande la información de internet desde ahí a todos los puertos que se la soliciten, donde estarán conectados el resto de computadoras de la red.

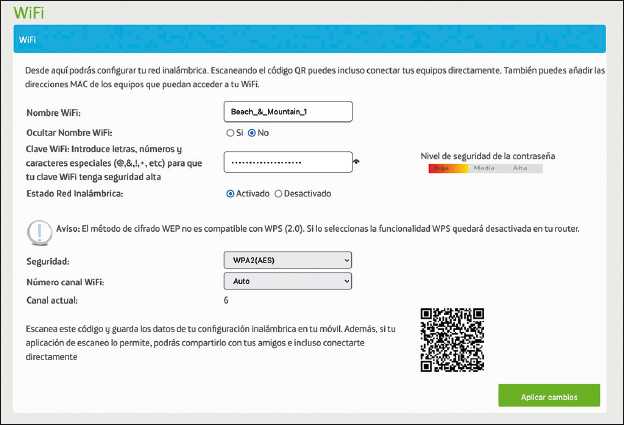

Un punto de acceso deberá configurarse de tal forma que proporcione una red segura para los dispositivos que se quieran conectar a ella.

Nota

Cada fabricante dispone de una organización característica de las opciones del menú de configuración del punto de acceso, por lo que sería necesario acudir al manual de instalación del mismo y seguir los pasos oportunos.

Existen una serie de requisitos genéricos que se deben cumplir para todos los Puntos de Acceso (AP):

Ejemplo de menú de configuración de un punto de acceso

Sabía que…

Las opciones de seguridad marcadas como WPA2 serán siempre más fiables que las WEP.

Igualmente que en el punto de acceso, el router viene de fábrica con una dirección IP, que será a la que se deberá acceder desde un navegador para entrar en el menú de configuración.

Nota

Normalmente, los routers vienen preparados para trabajar en el rango de IP de clase C y, concretamente, en el grupo de direcciones privadas 192.168.1.X, siendo la 192.168.1.1 la dirección IP del mismo y, por tanto, la primera de las 255 disponibles.

Por tanto, si se conoce esta dirección IP y está dentro de un rango de direcciones privadas, el router no necesita ningún tipo de configuración. Los equipos que se deseen conectar a dicha red, se tendrán que configurar con direcciones IP sucesivas a la del router, y listo.

No obstante, desde el menú del dispositivo, y normalmente en la opción de Setup, se puede modificar esa dirección IP de fábrica por si interesara integrar el dispositivo en otra red, además de habilitar la opción de DHCP para que, de forma automática, pueda asignar configuraciones de red válidas a cado uno de los elementos que se conecten.

Nota

Será cada fabricante el que organice las opciones de menú correspondientes, por lo que será necesario consultar el manual del dispositivo para acceder a cada una de ellas.

Por otra parte, si el router dispone de opción inalámbrica, significa que trabajará también como punto de acceso. Por tanto, para la configuración del mismo, habrá que seguir exactamente los mismos pasos descritos para el AP, desde la opción Wireless del router.

Ejemplo de menú de configuración de un router

Aplicación práctica

Su empresa está realizando la instalación de una red de datos y se disponen a configurar el router de la misma. El fabricante del dispositivo le informa de que la IP de fábrica del elemento es la 170.20.2.1. ¿Cómo procedería para su configuración?

SOLUCIÓN

Se puede observar que la IP de fábrica del router no pertenece a una red de clase C. Lo ideal, por tanto, sería trabajar con el dispositivo en un rango de redes privadas de clase C. Para ello, se debe coger un equipo no perteneciente a ninguna red y configurarle la tarjeta de red con una IP en el rango de direcciones de red de IP del router, es decir, por ejemplo: 170.20.2.2. Con el equipo conectado directamente al router mediante un latiguillo RJ45, abrir un navegador desde el computador y, como si de una página web se tratase, introducir la IP del router en la barra de direcciones para entrar en el menú de configuración del mismo. Tras esto, el router solicitará unos datos de acceso, que deben ser facilitados por el fabricante. Es muy conveniente modificar dichos datos de acceso, ya que de fábrica casi suelen ser los mismos para todos los dispositivos (admin, 1234, etc.), dejando por tanto una puerta abierta a cualquier usuario malicioso. Una vez en el menú del router, seleccionar la opción Setup para introducir una IP privada de clase C, por ejemplo 192.168.1.1. Además, sería conveniente habilitar la opción DHCP para que el dispositivo asignara direcciones de forma automática. Finalmente, al PC que ha servido de enganche habrá que introducirle la nueva configuración de red.

Aplicación práctica

Le encargan el montaje de una instalación de red de datos y observa que en el local de instalación va a tener una habitación de muy difícil acceso para introducir cableado. ¿Cómo procedería para llegar a todos los rincones de la dependencia?

SOLUCIÓN

Lo ideal será instalar un punto de acceso en la habitación contigua o más cercana (dependiendo del radio de cobertura que indique el fabricante). Únicamente se necesitará un latiguillo RJ45 para conectarlo en una toma o en un switch de la red.

Dicho dispositivo proporcionará conexión a la red de forma radiada, por lo que se necesitarán tarjetas de red inalámbricas para cada uno de los equipos que se quieran conectar a ella.

Las tarjetas de red detectarán automáticamente la red disponible, por lo que, desde cada dispositivo, se establecerá la conexión con ella. Será necesaria la contraseña de acceso a la red, que debe ser facilitada por el fabricante.

En el caso de necesitar cambiar el nombre de la red radiada (SSID) o la contraseña, habría que conocer la IP de fábrica del router, configurar un equipo con una IP del mismo rango, conectar ambos mediante latiguillo RJ45 y entrar en la opción Wireless del menú del dispositivo.

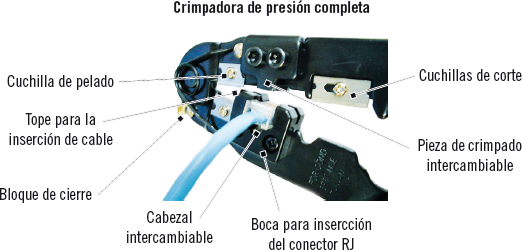

Las herramientas más comunes en las instalaciones de redes son las necesarias para las funciones de conexionado de los conectores al cableado, acción que se denomina crimpar o crimpado, y las que ofrecen la posibilidad de realizar comprobaciones de cómo se ha conectado físicamente la red, es decir, los comprobadores de red.

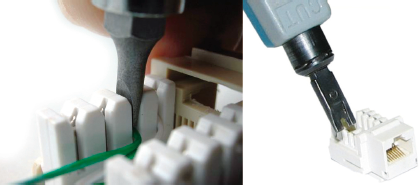

Una crimpadora o engastadora de presión es la herramienta que se utiliza en el crimpado de los cables con los conectores macho. En el crimpado del cable de determinadas tomas hembra se usa otro tipo. Existen de varios tipos y modelos.

Distintos modelos de crimpadoras de presión

Sabía que…

Se pueden encontrar crimpadoras para un solo tipo de conector y, sobre todo en modelos antiguos, la herramienta solo venía provista de las ranuras correspondientes para hacer el crimpado, por lo que el técnico instalador se tenía que proveer de todas las herramientas extra que necesitaba para el resto de operaciones a realizar con el cable, como por ejemplo, unos alicates de corte para cortar, un pelacables para desproteger al cable de su aislante (funda), etc.

Alicates de corte (izquierda) y pelacables (derecha)

Hoy en día, existen modelos en los que una única herramienta viene preparada para hacer las funciones de tenazas, alicates de corte y pelacables, además de realizar crimpados para los distintos tipos de conectores existentes. De esta forma, el técnico instalador gana en espacio, comodidad y rapidez a la hora de crimpar.

Su manejo es bastante simple. Las cuchillas con el tope son para pelar el cable (hay que ajustar el tope al calibre del cable para solo cortar la funda del mismo) y las cuchillas sin tope son para el uso como alicates de corte.

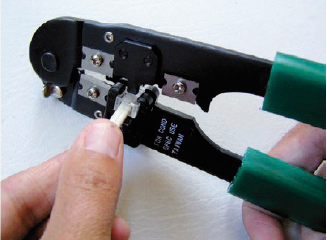

Se debe atrapar al conector con la herramienta y apretar con fuerza.

En la boca de inserción, se introduce el conector RJ45 correspondiente, previo corte y pelado de los cables dispuestos en los viales centrales del conector, para después presionarlo con fuerza para que la crimpadora empuje los viales del conector hasta que entren en contacto con él los hilos que se han pelado.

Tal y como se ha indicado, existen distintos procesos para el crimpado del cable en el conector RJ45 macho que en la toma hembra.

Crimpadora de impacto

Las tomas de datos poseen unos mecanismos con unas vías por las que se introduce el cable de datos sin pelar y, presionando con fuerza hacia dentro con la crimpadora, las cuchillas de la misma conectarán el hilo con el vial de la toma correspondiente.

Crimpadora por impacto

Nota

Se debe presionar con fuerza en cada vía hasta escuchar un “clic”, indicativo de que la conexión se ha realizado.

Al instalar o mantener una red de datos, resulta conveniente disponer de una herramienta que permita comprobar la integridad del cableado. Para ello, existen los denominados comprobadores de red.

Comprobador de red

Estos dispositivos testean la integridad física y el correcto crimpado de cada uno de los hilos que conforman un cable.

El dispositivo lo forman dos módulos: uno de mayor tamaño (transmisor) y otro más pequeño que hace de receptor.

El transmisor dispone de 8 leds representativos del estado de cada hilo del cable (el cableado característico de red está compuesto por 8 hilos) y 4 leds de estado generales. Este módulo lanza distintas señales de prueba a través del cable, que son recibidas por el receptor, insertado en la toma hembra que limita el final del ramal de cable a testear. El receptor devuelve las señales tal y como las ha recibido y los leds de cada hilo se iluminarán si la conexión y el crimpado han sido correctos y los leds de estado indicarán estado de cortocircuito, circuito abierto, fallo general o sin conexión, del cable.

A lo largo de todo el capítulo, se han desarrollado conceptos y se han descrito equipamientos de red que, analizados en perspectiva, se podrían resumir en 3 grandes grupos de componentes:

Es por ello que se debe disponer de los componentes necesarios para proteger las distintas partes de la red, ya que, con la caída de alguna de ellas, la red carecería de sentido.

El hardware, ya que se trata de elementos físicos, se protegerá con otros elementos físicos, es decir, aquí se trata de conservar la integridad del dispositivo, por tanto, se pueden adoptar medidas de instalación de los mismos en lugares óptimos de temperatura y ventilación, disponer de baterías externas para protegerlos de picos o bajadas de tensión, adecuarlos con las carcasas y protecciones que encomiende el fabricante, etc.

En la protección del software, entran en juego los antivirus.