Capítulo 1

Copias de respaldo

La tecnología no está libre de fallos o errores, y las copias de seguridad, backups o copias de respaldo se utilizan como medida preventiva contra la pérdida de datos por desastres que puedan ocurrir. Es muy importante clasificar correctamente la información según su importancia para poder optimizar los recursos disponibles para su protección.

Existen varios tipos de copia y es necesario conocerlos para aprovechar sus ventajas. Dependiendo de la importancia y la cantidad de datos modificados se puede decidir qué método o combinación de ellos utilizar. Para esta tarea existen herramientas hardware y software, algunas incluidas en los sistemas operativos y otras específicas. Hay que concienciar sobre la necesidad de realizar copias de seguridad y confeccionar un plan de copias si se valora el trabajo o la información almacenada en un ordenador. Al igual que es importante deshacerse de forma segura de los datos que ya no son necesarios.

Realizar las copias no es suficiente. También hay que tener todo el proceso bien documentado, verificar que las copias se han realizado correctamente y realizar simulacros de caída del sistema completo para asegurar realmente que se está preparado contra cualquier desastre.

Lo más valioso de cualquier negocio son sus datos. Si se estropea el monitor de un equipo, o falla el lector de DVD, o se rompe el procesador se soluciona simplemente sustituyendo la pieza estropeada por otra. Pero si lo que falla es el disco duro el daño puede ser irreversible si no se puede recuperar la información que contiene. Esta es la razón principal por la que es necesario tener una copia de seguridad de la información importante.

Todos los datos que se crean o se mantienen almacenados deben identificarse y organizarse para que cuando se necesite trabajar con ellos se sepa dónde encontrarlos y que la recuperación se pueda realizar de forma eficiente. Clasificar los datos también permite saber qué datos son los más importantes, cómo tratarlos, si son datos de carácter personal, dónde almacenarlos, la cantidad de datos, si deben ser eliminados o por el contrario no pueden serlo.

Sabía que...

El mayor riesgo de pérdida de información son los fallos de los sistemas, errores humanos o robos.

Hay que salvaguardar todos los datos importantes para la empresa pero dando prioridad a los archivos que son muy difíciles o imposibles de volver a obtener.

Una clasificación correcta de la información ayuda a evitar la pérdida de datos. Es muy importante conocer lo críticos que son los datos que se manejan y establecer una correcta clasificación. Se pueden clasificar según su importancia, posibilidades de recuperación o confidencialidad.

Clasificar la información aporta una serie de beneficios, los más importantes son:

Sabía que...

No existe una única forma de clasificar los datos: se puede utilizar un criterio determinado o varios simultáneamente.

Existen muchos criterios de clasificación, pero atendiendo a criterios de confidencialidad la información se pueden clasificar como:

Recuerde

Ante la duda de si un archivo es importante o no, mejor incluirlo en la copia de seguridad.

Entre los criterios de clasificación, algunos de los más utilizados son:

Recuerde

La decisión final sobre qué datos incluir en una copia de seguridad se toma en función de lo críticos que son y su valor para la empresa.

Todas las personas que trabajan con información deben asumir su responsabilidad al manejar y tener acceso a los datos. Se puede establecer una clasificación de los roles de las personas que trabajan con información y asignarles una serie de responsabilidades.

Las responsabilidades que debe asumir el dueño de la información son:

Entre las responsabilidades de las personas que custodian la información se pueden destacar:

Importante

Desde el primero que crea los datos hasta el último que accede a ellos todos tienen su parte de responsabilidad sobre la información que manejan.

Los usuarios de los datos también tienen responsabilidades a la hora de trabajar con los datos. Las responsabilidades de los usuarios son:

Recuerde

Los datos deben estar a salvo, es una necesidad.

Actividades

1. Piense en la información que guarda en su ordenador y qué pasaría si desapareciera mañana. ¿Cuál sería la información más valiosa para usted? ¿Por qué?

2. Reflexione sobre si la información que contiene su ordenador es igual de importante para usted que para cualquier otra persona. Razone su respuesta.

3. Realice una clasificación de la información contenida en su ordenador.

Aplicación práctica

Usted ha sido contratado en una nueva empresa y se le asigna un ordenador para que trabaje. El equipo ya había sido usado por un empleado anterior y le piden que antes de empezar a trabajar recopile y clasifique la información que encuentre en el equipo que sea de interés para la empresa.

Los datos encontrados son:

SOLUCIÓN

Los correos personales no son relevantes pero sí lo son los correos de clientes para contestar a sus preguntas y darles el soporte merecido. Las fotos personales se pueden borrar, al igual que la música y las películas, que suponen un gasto de espacio innecesario. El archivo con claves es muy importante, ya que perderlo puede suponer perder el acceso a otros servicios. Los documentos sobre la metodología utilizada por el antiguo empleado pueden ser muy útiles. Los registros de las copias de seguridad realizadas hay que guardarlo y continuarlo. El documento con tareas pendientes también es importante para terminar tareas iniciadas sin completar.

La tecnología no está libre de errores, y las copias de seguridad son la solución empleada en caso de que se produzcan fallos.

La compra de dispositivos para tener redundancia de datos o sustituir los dispositivos averiados no es caro si se tiene en cuenta que protegen la información que podría ser muy difícil y cara de recuperar o incluso irrecuperable de otro modo. Además, en caso de fallo se podría recuperar la información inmediatamente sin tener que recurrir a ayuda técnica especializada que supone un gasto económico importante, además de que el servicio suele tardar bastante.

La pérdida de los datos de la empresa puede causar importantes daños e incluso suponer el cierre de esta. Algunos efectos negativos para la empresa cuando se produce una pérdida de datos son:

La realización de copias de seguridad es un elemento de seguridad pasivo. Es una medida que se realiza para, una vez que se ha producido un desastre, minimizar los problemas y restablecer los sistemas lo antes posible.

Se pueden distinguir varios tipos de copias de seguridad o backups. Los más comunes son:

Estos tipos de copia se pueden utilizar de forma combinada para obtener los mejores resultados en cuanto a capacidad de almacenamiento y rapidez. Dependiendo del caso la mejor solución será uno u otro método.

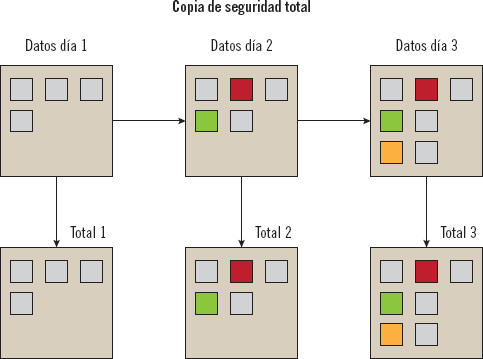

Consiste en hacer una copia de todos los archivos seleccionados. Es una copia normal de los archivos que se quieran incluir en el backup. Cuando se realiza una copia total se pone a 0 el bit de modificación de todos los archivos copiados para indicar que el archivo no se ha modificado desde la última copia de seguridad. Cuando un archivo se modifica, el bit de modificación de ese archivo se pone a 1. Este bit de modificación es importante cuando se realiza una copia de seguridad incremental o diferencial.

La ventaja de este tipo de copia es que es el más fácil de restaurar. Para restaurarla solo es necesario disponer de la última copia de seguridad realizada.

El principal inconveniente de este tipo de copia es que ocupa mayor espacio, ya que en cada copia se realiza una copia completa de todos los archivos.

Sabía que...

A veces se habla de copia de seguridad parcial. Una copia de seguridad parcial es como una copia total donde solo se incluye una parte de los datos.

Aplicación práctica

Una pequeña empresa cuenta con un ordenador para almacenar toda la información sobre su negocio, incluidos datos de los clientes, trabajos realizados y contabilidad de la empresa. Un día el único disco duro del equipo se rompe y deja de funcionar.

Analice el daño y el impacto que sufre la empresa por esta pérdida.

SOLUCIÓN

No se puede confiar la parte más importante de una empresa al sistema de almacenamiento de un ordenador al que no se le ha prestado la suficiente atención en cuanto a su hardware y software.

En este caso los daños hardware no son muy grandes económicamente: un disco duro puede ser sustituido por otro rápidamente, pero no así el sistema operativo y todos los programas instalados. Pero lo más importante y en este caso irreemplazable si no hay copia de seguridad son los datos guardados en el disco. Incluso aunque la información pudiera ser recuperada, el proceso es caro y no es inmediato, sino que en el mejor de los casos habría que esperar días.

La pérdida de información provoca graves daños a la empresa:

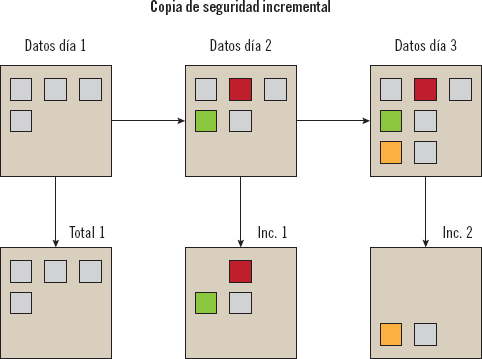

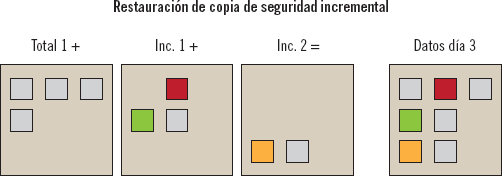

Se hace una copia solo de los archivos que han sido modificados desde la última copia de seguridad incremental o completa. Los archivos que han variado tienen el bit de modificación activado a 1. Cuando se realiza la copia los bits de modificación de los archivos se vuelven a poner a 0.

Para realizar una restauración se necesita la última copia completa y todas las copias incrementales posteriores.

La ventaja de este tipo de copia es que necesita menos capacidad de almacenamiento y es el más rápido en realizarse. Solo guarda la información que ha sido modificada desde la última copia de seguridad, ya sea completa o incremental.

Su mayor inconveniente es que para realizar una restauración se necesita la última copia completa y todas las copias incrementales realizadas hasta la fecha. Si alguna de las copias incrementales no está o está dañada no se podrán restaurar los datos.

Aplicación práctica

Una empresa realiza periódicamente copias de seguridad. Todos los domingos realiza una copia total y los demás días una copia incremental. Le han contratado y el viernes le encargan como tarea restaurar los datos al estado en el que estaban el jueves.

Identifique las copias que necesita y los pasos necesarios para completar la tarea.

SOLUCIÓN

Para restaurar los datos se necesitará la copia total inmediatamente anterior, que será la del domingo. Además se necesitarán todas las copias incrementales posteriores, desde el lunes al jueves.

Los pasos necesarios para restaurar los datos son:

De esta forma ya se tendrán los datos como estaban el jueves.

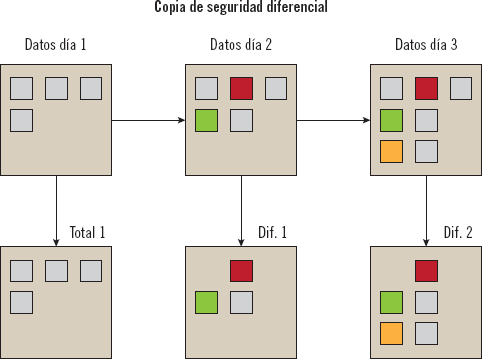

Es igual que la incremental, pero al hacer la copia no se desactivan los bits de modificación a 0, sino que se mantienen activados a 1. Estos bits de modificación solo se desactivarán al realizar una copia de seguridad incremental o completa.

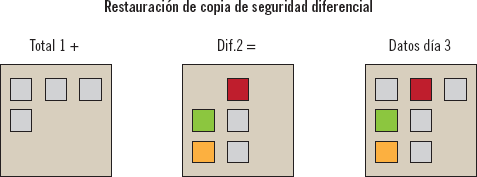

Para realizar una restauración se necesita la última copia completa y únicamente la última copia diferencial.

La ventaja de este tipo de copias es que no necesita tanto espacio de almacenamiento como las copias totales y la restauración es más sencilla que la incremental.

Sabía que...

Las empresas son las que más recurren a mantener copias de seguridad, pero es una buena práctica también en usuarios particulares.

Su desventaja sobre otro tipo de copias es que si los datos cambian mucho las copias diferenciales son cada vez más grandes.

Las copias de seguridad incrementales incluirán los archivos modificados desde la última copia total o incremental.

Las copias de seguridad diferenciales incluirán los archivos modificados desde la última copia total o incremental. Los archivos modificados tras las copias diferenciales inmediatamente anteriores son copiados de nuevo en la nueva copia diferencial porque no se desactivan los bits de modificación.

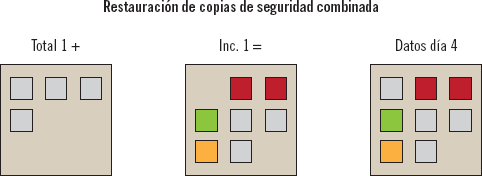

Para realizar una restauración se necesita la última copia completa y todas las copias incrementales realizadas hasta la fecha, y además la última copia diferencial, si la hay. Si la última copia es incremental no es necesaria la última copia diferencial.

La ventaja de utilizar copias combinadas es que se tiene más libertad para ajustar la rapidez y la cantidad de datos a almacenar según las necesidades de cada caso particular.

El inconveniente es que la realización y restauración de las copias es más compleja a nivel organizativo y técnico.

Aplicación práctica

Una empresa realiza periódicamente copias de seguridad de sus datos. Todos los días 1 del mes realiza una copia total. Los domingos realiza una copia incremental, y el resto de días una copia diferencial.

Este mes el día 1 ha sido lunes y el día 10, poco después de realizarse la copia de seguridad del día, se ha producido una avería que ha provocado la pérdida de los datos originales.

¿Qué copias son necesarias y qué pasos hay que dar para restaurar los datos a la versión más actual posible?

SOLUCIÓN

Si el día 1 es lunes el día 10 es miércoles.

Para restaurar los datos se necesitará la copia total inmediatamente anterior, que será la del día 1 del mes actual. Además se necesitarán todas las copias incrementales posteriores, y la última copia diferencial.

Los pasos necesarios para restaurar los datos son:

De esta forma la restauración se ha realizado con la copias:

TOTAL (día 1) + INCREMENTAL (día 7) + DIFERENCIAL (día 10)

Ya se tendrán los datos como estaban el míercoles día 10 antes de producirse el problema.

Actividades

4. Explique para qué sirve una copia de seguridad.

5. Si se realizan copias de seguridad diarias, ¿qué pasa si se produce un fallo en el sistema y se pierde la copia de seguridad del último día?

6. Realice una copia de seguridad total de la carpeta donde guarde sus documentos.

Cuando se realizan copias de seguridad, dependiendo de la empresa y los tipos de datos, no siempre se tienen los mismos objetivos y necesidades. Hay que establecer cada cuánto se necesita un punto de recuperación y el tiempo que será empleado en la restauración. En la mayoría de los casos los datos más antiguos necesitan menos puntos de recuperación y los tiempos de restauración no son tan críticos como los de los datos más nuevos. Una práctica común es establecer copias de seguridad por niveles. No tienen las mismas necesidades de seguridad los datos antiguos y los nuevos. Muchas veces el mantener datos antiguos es simplemente por cumplimiento de políticas de la empresa o leyes. Los datos más antiguos, de más de seis meses, deben ser archivados, de forma que el coste de su almacenamiento sea más económico aunque se pierda en velocidad de recuperación.

Un buen plan de recuperación debe basarse en el equilibrio entre rapidez de efectuar y recuperar las copias de seguridad de los datos importantes y la rentabilidad de mantener los datos más antiguos para ajustar el presupuesto. De esta forma se ajusta el valor de los datos guardados con el coste de su protección.

Nota

No se debe pagar lo mismo por proteger datos antiguos y poco usados que por los nuevos. No se deben guardar los datos más antiguos en el mismo medio de almacenamiento en el que se guardan los datos más recientes y utilizados.

Para simplificar el trabajo de la persona encargada de administrar la protección de datos se podrían tratar a todos los datos de la misma forma, pero esto supone un coste muy alto para la empresa. Se puede dar el caso de que los datos estén más protegidos de lo necesario, si se hacen copias con mucha frecuencia, o que los datos estén muy poco protegidos, si no se realizan copias con suficiente frecuencia. Los datos deben ser protegidos según su importancia para evitar costes innecesarios.

La mayor parte de los datos no se utilizan, y si no se accede a ellos en los primeros días las probabilidades de que se acceda a estos disminuye drásticamente. Estudios de patrones de acceso han demostrado que más del 90 % de todos los archivos se abren menos de cinco veces. Y después de crearlos, la mayoría de archivos solo se vuelven a abrir una sola vez.

Recuerde

Todos los datos no son iguales, y no deben ser tratados de la misma forma.

Es conveniente que la empresa establezca una serie de niveles de seguridad para sus datos. Los niveles son una forma de clasificar los datos según su importancia y por tanto según sus necesidades de copia. Serán más importantes los datos actuales y que más se utilizan, por lo que estarían en el nivel superior. Por otro lado los datos menos utilizados, pero que se conservan por cualquier motivo, pertenecerían al nivel más bajo.

Los programas software encargados de realizar las copias de seguridad cuentan con opciones que permiten automatizar las copias por niveles basándose en reglas y políticas para que los datos más antiguos se almacenen en medios más baratos de mantener. También existen herramientas que ayudan a identificar los contenidos activos e inactivos, ayudando a conseguir más eficiencia en el archivado y eliminación de datos.

En cuanto a la retención de datos, no se deben almacenar los datos más tiempo del necesario. El tiempo mínimo y máximo puede ser determinado por leyes que hay que cumplir, pero además hay que tener en cuenta los intereses de la empresa. En cada país existen diferentes categorías de documentos y plazos de retención. Dependiendo del tipo de documento y la actividad de la empresa los periodos de retención son diferentes.

Definición

Periodo de retención de datos

Es el tiempo durante el cual se conservan almacenados unos determinados datos sin borrarlos.

Puede ser que a una empresa no le interese mantener los datos más tiempo del que le obliga la ley, ya que esto supone un gasto innecesario. Pero también pueden existir empresas a las que les interesa mantener todos, o algunos datos el máximo tiempo posible.

Recuerde

Hay que unificar la necesidad de conservación de los datos con el respeto de la privacidad de los usuarios.

Una vez cumplido el plazo obligatorio de mantenimiento de los datos hay que proceder a su destrucción si se desea deshacerse de ellos. Es conveniente mantener un registro de la destrucción de los datos como prueba.

En general, los datos de carácter personal hay que conservarlos, al menos, durante 12 meses. Pero la Ley Orgánica de Protección de Datos (LOPD), en algunas circunstancias obliga a retener los datos por más tiempo. En este caso, aunque la empresa no necesite los datos o incluso el cliente quiera darse de baja, los datos no se eliminan, sino que se cancelan. Eso significa que la empresa no puede hacer uso de esos datos pero sí debe conservarlos durante el tiempo estipulado en la LOPD. Esos datos son exclusivamente para tenerlos a disposición de las Administraciones Públicas, Jueces y Tribunales, para posibles investigaciones.

La complejidad e ineficiencia del sistema de almacenamiento crece a medida que se añaden dispositivos de almacenamiento distintos. Si se quiere reducir datos y optimizar la cantidad de almacenamiento se debe comenzar haciendo un análisis para saber los datos que se tienen y pasarlos al nivel de almacenamiento más idóneo.

Consejo

Cuando se retienen datos a largo plazo a veces el soporte donde se almacenan se queda anticuado. No olvide mantener los reproductores necesarios para leer los soportes con la información.

Actividades

7. Señale qué inconvenientes tiene para la empresa almacenar datos que ya no necesita.

Aplicación práctica

Una empresa que maneja gran cantidad de información necesita establecer unos periodos de retención de sus datos. Para ello, necesita organizar sus datos en niveles que permitan ajustarlos a sus necesidades de copia. La empresa decide que los datos más importantes serán los que tienen menos de 6 meses y quiere que estos sean recuperados rápidamente en caso de pérdida. Por otra parte decide que los datos de más de 6 meses de antigüedad no los conservará, porque ya no le resultan útiles. De cualquier forma quiere cumplir con las leyes de retención de datos y guardará los datos que sea obligatorio mantener después de los 6 años.

Proponga unos niveles de seguridad adecuados para organizar los datos de forma que se ajusten a las necesidades de copia de la empresa.

SOLUCIÓN

Para cumplir los requisitos de la empresa se pueden establecer los siguientes niveles:

Es importante ser consciente de la cantidad de datos con la que se trabaja. No es lo mismo realizar copias de seguridad de un volumen de información pequeño que de un volumen de información grande. Dependiendo de la cantidad de datos a guardar se necesitarán unos medios de almacenamiento u otros. También hay que tener en cuenta el tiempo necesario para la realización de las copias y el tiempo disponible para su restauración.

Dependiendo del tamaño de los datos a copiar y de la frecuencia con la que cambian hay que buscar la solución más eficiente que permita tener los datos seguros y que el proceso de copia y restauración no sea muy complejo.

La copia total es la base para los otros tipos de copia, pero si el volumen de datos a copiar no es muy grande (aproximadamente 4 GB), realizar siempre copias totales es lo más práctico. De esta forma si se produce un desastre la recuperación es muy sencilla, puesto que solo hay que acudir a la última copia completa.

Recuerde

Según el tipo de copia utilizado se necesitará más o menos espacio para almacenar los datos.

Realizar una primera copia total y después siempre copias diferenciales es lo más adecuado cuando la cantidad de datos de la copia es muy elevada (más de 50 GB), pero el volumen de datos que se modifica es pequeño (alrededor de 4 GB). De esta forma, en caso de desastre la recuperación se realiza partiendo de la copia total y la última diferencial. De forma periódica conviene realizar una nueva copia total y empezar de nuevo con las diferenciales.

Conviene realizar una copia total inicial y posteriormente siempre copias incrementales cuando el volumen de datos de la copia es muy elevado (más de 50 GB) y la cantidad de datos modificados también es grande. Las copias incrementales son las que menos espacio ocupan y es el mejor método en caso de muchos cambios en los datos. El inconveniente es que en caso de desastre se necesita partir de la última copia total y se precisan todas las copias incrementales posteriores a esa copia total. El proceso de restauración es más complejo y lento. Es recomendable realizar copias totales más a menudo para evitar tener que mantener y depender de demasiadas copias incrementales.

Atendiendo al espacio necesario y la cantidad de datos a copiar se puede estudiar el tipo de copia más adecuado según esta tabla:

| Tipo de copia | Espacio necesario | Cantidad de datos a copiar |

| Total | Mucho espacio | Pocos datos |

| Incremental | Poco espacio | Muchos datos que cambian continuamente |

| Diferencial | Intermedio | Datos que no cambian mucho, se pueden considerar menos de 4 GB |

En las empresas grandes los sistemas de copia de seguridad están planificados y automatizados. Normalmente se utilizan sistemas mixtos para mejorar la optimización de recursos.

Realizar siempre copias totales es la opción más lenta, aunque también es la más fácil y más rápida de restaurar ante problemas.

Partir de una copia total y realizar copias diferenciales es una opción que lleva menos tiempo que las copias totales, pero más que las copias incrementales. Su ventaja es que la restauración ante fallos es fácil y rápida, solo es necesaria la última copia diferencial.

El uso de copias incrementales es la opción más rápida a la hora de realizar las copias, pero por el contrario es la opción más lenta y complicada cuando hay que restaurarlas porque hay que trabajar con todas las copias incrementales posteriores a la copia total.

La tabla siguiente muestra el tiempo necesario para realizar y restaurar las copias según el tipo, así como la complejidad de su creación y restauración.

| Tipo de copia | Tiempo de copia y restauración | Dificultad de copia y restauración |

| Total | Muy lento | Restauración muy simple |

| Total + Incremental | Rápido | Complicada |

| Total + Diferencial | Lento | Restauración sencilla |

Utilizar soluciones mixtas alternando copias completas, incrementales y diferenciales permite ajustar los tiempos a las necesidades de la empresa. Otra opción es utilizar distintos tipos de copias para distintos tipos de datos.

Las variables de tamaño y tiempo en la realización de copias de seguridad se deben ajustar a las necesidades y políticas de la empresa. Además de los distintos tipos de copia otra opción que se puede considerar es la de la compresión de los datos. Cuando se realizan copias de seguridad, independientemente del tipo, se pueden comprimir los datos ofreciendo algunas ventajas:

Para realizar la compresión se necesita invertir tiempo y capacidad de procesamiento del ordenador. Pero este tiempo puede ser compensado por el menor tiempo que se tardará en copiar los datos al dispositivo de destino. La mayoría de programas software para copias de seguridad incluyen la opción de permitir varios modos de compresión. De esta forma cuanto más se compriman los datos, menos espacio ocuparán, pero el proceso de compresión y descompresión hace que la realización y restauración de las copias sea más lento. En el otro extremo si se elige un modo que comprima poco o nada, los datos ocuparán más espacio, pero el proceso de realización y restauración será más rápido y se necesitará menos capacidad de proceso.

Aplicación práctica

Una empresa dedicada a la creación de contenidos multimedia maneja gran cantidad de información. La mayor parte de los datos son archivos de videos y fotos de alta resolución que ocupan mucho tamaño. En total dispone actualmente de 10 TB de información multimedia. Pero también dispone de otros archivos de menor tamaño que son los que utiliza a diario con la contabilidad de la empresa, datos de los clientes, etc. Estos archivos ocupan un total de 900 MB. Los archivos multimedia se utilizarán de forma puntual y aunque hay que asegurarlos, en caso de desastre la velocidad de recuperación no es crítica. Por el contrario, los otros archivos de trabajo diario sí son necesarios recuperarlos lo antes posible para poder continuar con el negocio de forma inmediata en caso de desastre. La cantidad de archivos multimedia generado diariamente es de una media de 20 GB. En cambio los archivos de trabajo apenas varían en unos 30 MB diarios.

La empresa le pide ayuda para saber qué método utilizar para realizar las copias de seguridad dándole prioridad a que el tiempo de restauración de los datos de uso diario sea lo más rápido posible.

SOLUCIÓN

En este caso se puede clasificar la información en dos grupos. Por un lado están los datos de trabajo diario de la empresa que son críticos y necesitan una rápida respuesta ante fallos. Por otro lado una gran cantidad de datos también importantes pero que no necesitan ser restaurados de forma inmediata. Se puede proponer realizar copias de seguridad por separado para cada grupo de datos.

Para los datos multimedia sería recomendable usar copias totales espaciadas en el tiempo y entre ellas realizar copias incrementales que son las que ocupan menos espacio y se realizan más rápidamente. La restauración será más lenta, pero en este caso no es importante y permitiría ahorrar en tiempo y costes de almacenamiento.

Para los datos de uso diario al ser poca cantidad y con pocos cambios se puede recurrir a copias totales periódicas y entre ellas realizar copias diferenciales diarias. De esta forma la restauración será muy sencilla y rápida al necesitar únicamente la copia total y la última diferencial. Se pueden incluso eliminar las copias diferenciales excepto la última si se necesita ahorrar espacio.

En este caso como la cantidad de datos de trabajo es tan poca y con tan poca variación se podría incluso recurrir a realizar copias de seguridad completas todos los días, con lo que el proceso de restauración será incluso más rápido y sencillo al tener que restaurar únicamente la última copia total.

Las políticas de seguridad de una empresa describen los pasos prioritarios que una empresa debe implementar para protegerse ante imprevistos. Uno de los puntos principales es la protección de los datos mediante las copias de seguridad. Las políticas de copias establecen unas directrices que indican la forma de actuar con las copias. En la política de copias se definen todos los aspectos relacionados con las copias de seguridad. Algunos aspectos son: qué archivos se deben incluir en la copia, cada cuánto se deben hacer, cuánto tiempo hay que mantenerlas, en qué emplazamiento se guardarán y cuál es el tiempo aceptable en el que se recuperarán en caso de necesidad.

Sabía que...

A los lugares donde se ubican las copias de seguridad se les llama centros de respaldo.

Para establecer una política de copias eficiente y adaptada a las necesidades de la empresa es útil tener en cuenta los siguientes aspectos:

Un plan de copias de una empresa es un proceso muy estandarizado, aunque con las peculiaridades propias para adaptarse a las necesidades de cada empresa. En los planes de copia se tienen que definir los tipos de copia a realizar para cada tipo de datos, la periodicidad con la que se llevarán a cabo, la ubicación y los soportes que se utilizarán.

Es una buena práctica automatizar las tareas de copias de seguridad. Por una parte se ahorra tiempo del personal, y por otro esto permite realizar las copias a horas en las que no hay nadie trabajando con los equipos o durante periodos que la carga de trabajo es menor. Seleccionar un horario para que se realice una copia de seguridad aumenta la optimización de los recursos y su efectividad. Además en muchos casos para poder hacer la copia los archivos deben estar cerrados sin usarse. La ventana de copia es un periodo de tiempo durante el cual la copia puede realizarse sin problemas. Este periodo suele ser por la noche cuando no se está en horario laboral y se pueden detener los servidores.

Sabía que...

Las copias totales normalmente se programan para los fines de semana, porque los días laborables podría no haber suficiente tiempo para realizarla en la ventana de copia.

El correcto manejo de la información es indispensable para cualquier empresa. Algunos documentos deben retenerse durante periodos establecidos por ley. Pero por otro lado, los documentos que se han quedado obsoletos y ya no son necesarios deben ser eliminados periódicamente. Retener datos innecesariamente es costoso y es una carga para el sistema que se vuelve más ineficiente. Además puede suponer riesgos legales para la empresa. Las empresas diseñan políticas para identificar y establecer plazos durante los cuales se conservará cierto tipo de información. De la misma forma se define el tiempo de eliminación periódica de la información que ya no es útil.

Un modelo general utilizado para clasificar la información de una empresa puede ser separar los datos en estas cuatro categorías:

Sabía que...

Realizar cambios importantes en un sistema de copias de seguridad puede ser complicado, por lo que es importante realizar un buen estudio previo para elegir la mejor opción.

Además del correcto etiquetado de los soportes, también se debe llevar un registro exhaustivo de la realización de las copias. Para eso se debe disponer de un documento donde aparezca al menos la siguiente información:

Consejo

Para realizar la copia de seguridad no se debe utilizar el mismo soporte dos días seguidos, porque si se produce algún fallo durante el proceso se podrían perder los datos originales y la copia.

El objetivo de la rotación de medios es disponer de redundancia de los datos que permita recuperar información más antigua que la de la última copia, y la reutilización de los soportes de copia.

Existen varios esquemas de rotación de medios, pero uno de los más utilizados es el llamado abuelo-padre-hijo. Ofrece una buena protección con un número razonable de medios de almacenamiento y es sencillo. El abuelo representa una copia completa mensual, y se suele guardar durante un año. El padre representa una copia completa que se hace cada semana y se guarda durante un mes. Y el hijo son las copias diarias que pueden ser de cualquier tipo (totales, incrementales o diferenciales) y se guardan durante una semana.

Los medios donde se guardan las copias deben ser correctamente etiquetados. Una forma de hacerlo es marcando las copias anuales con su año (AÑO_2014, AÑO_2015, etc.), poniendo el nombre del mes para las copias mensuales (Ene, Feb, Mar, etc.), el número de la semana para las copias semanales (Sem_1, Sem_2, etc.) y el nombre del día para las copias diarias (L, M, X, J, V, S, D).

Recuerde

Modificar el número de medios de almacenamiento, el calendario y los horarios de copia permite crear planes de copias personalizados a las necesidades de la empresa.

Este sistema de rotación cuenta con muchas variantes dependiendo de cuantas copias se quieran retener. En general se puede decir que se necesitarían entre ocho y veintidós discos o cintas donde guardar las copias para una empresa con una semana laboral de cinco días y que quiera conservar los datos entre un mes y un año. Si se quieren conservar los datos indefinidamente se sacan las copias anuales del ciclo y se archivan en lugar de reutilizarlas.

A veces puede pasar que por la infección de un virus o fallos en el sistema un archivo se corrompa y no se aprecie este hecho hasta más adelante. Si esto ocurre los datos dañados sobrescriben los datos buenos al realizar una copia de datos antes de que se manifieste el problema. De esta forma, tanto los datos originales como las copias estarían dañados. Para evitar este tipo de problemas es necesario utilizar un sistema de rotación de medios para disponer de copias anteriores con tiempo suficiente entre esta y la copia más reciente.

Es necesario garantizar la disponibilidad de los datos en caso de que se produzca un desastre en las instalaciones de la empresa. Por esto se recomienda distribuir copias de seguridad en distintas ubicaciones o incluso mantener duplicados de las copias de seguridad en alojamientos remotos. Algo distinto es el llamado archiving. Este consiste en enviar los datos antiguos a otra ubicación fuera de la empresa. No se trata de enviar una copia de los datos, sino los originales, que por su antigüedad ya no interesa proteger pero que no se quieren eliminar de forma definitiva.

Aplicación práctica

Una empresa con horario laboral de lunes a viernes quiere realizar y mantener copias de seguridad diarias de sus datos. Para mayor seguridad se quiere utilizar algún método de rotación de medios para conservar un historial con los datos del último año y poder recuperarlos en caso de ser necesario. Por el tamaño de los datos a mantener se utilizan cintas magnéticas no habiendo problemas con el tamaño.

Realice la planificación indicando el número de cintas necesarias y la forma de utilizarlas.

SOLUCIÓN

Se puede utilizar el método de rotación abuelo-padre-hijo. Se realizarán copias diarias incrementales, y se dejará la copia total para los fines de semana. De esta forma se necesitará una cinta para cada día (de lunes a jueves), una cinta para cada semana del mes que se usará los viernes, y una cinta para cada mes que se usará el primer viernes de cada mes. Las cintas necesarias son:

Cuatro cintas para realizar copias incrementales de lunes a jueves que se sobrescribirán cada semana. Se las nombrará como L, M, X, J.

Cuatro cintas para realizar copias completas los viernes de cada semana. Estas cintas rotan todos los meses para volver a reutilizarlas. La copia del primer viernes se nombrará como copia mensual. A partir del segundo viernes se nombrarán como V_2, V_3, V_4, V_5. La cinta V_5 puede que no se utilice todos los meses ya que algún mes solo tendrá cuatro viernes.

Doce cintas para realizar copias completas mensuales. Se realizarán los primeros viernes de cada mes. Las cintas rotan todos los años, y se nombrarán como AÑO1, FEB, MAR, ABR, MAY, JUN, JUL, AGO, SEP, OCT, NOV, DIC. No hay cinta para el mes de enero porque la copia del primer viernes de enero se nombrará como la copia anual AÑO_1.

De esta forma la planificación quedaría de la siguiente manera:

Si se desea conservar los datos hasta un año atrás se puede reutilizar la cinta del año. Si se quieren conservar los datos indefinidamente, lo que se hace es introducir una nueva cinta para el nuevo año y conservar la cinta abuelo del año para no volver a reutilizarla.

En el caso ideal se realizarían copias completas a diarias, con un tiempo alto de retención de los datos y con un lugar en la empresa para guardar las copias y poder restaurarlas rápidamente, así como otra ubicación externa para garantizar una mayor protección. Este caso ideal está reñido con la eficiencia del sistema y los costes debidos a los soportes de almacenamiento, lugares físicos donde almacenarlos o sistemas para gestionarlos. En una empresa hay unos presupuestos que cumplir y es necesario priorizar los datos más críticos para conseguir un equilibrio de funcionamiento deseado y costes.

Cada empresa tiene sus propias necesidades que tienen que ajustar a sus propias normas y la legislación vigente. Es importante recordar que las copias de los datos están sujetas a las mismas obligaciones que los datos originales. Es decir, que si los datos de la copia contienen información personal o información restringida están sujetos a las mismas restricciones impuestas por las normas de la empresa y las leyes en cuanto a su protección, acceso a la información y distribución.

Recuerde

Un administrador de sistemas lo primero que tiene que hacer para diseñar un plan de copias de seguridad es planificar los pasos a seguir para cumplir las normas de la empresa en materia de seguridad.

A veces, dependiendo del tipo de empresa y tipos de datos que maneje, es necesario mostrar avisos legales con la política de la empresa en relación a cómo tratará los datos de los usuarios y su política de privacidad. También es recomendable informar sobre las condiciones de uso de los servicios ofrecidos por la empresa. Para poder aplicar correctamente las leyes a la hora de elaborar el plan de copias es necesario conocerlas. La legislación aplicable en materia de tratamiento de datos que hay que tener en cuenta para establecer la política de copias es:

Se debe buscar una solución ante la creciente necesidad de almacenamiento y la necesidad de cumplir con los requisitos de fiabilidad y seguridad actuales. Existen diferentes dispositivos hardware y soportes de almacenamiento por los que se puede optar para realizar las copias de seguridad y proteger los datos. Estas soluciones deben adaptarse a las necesidades específicas y al presupuesto disponible. Cada opción tendrá diferentes costes económicos, así como ventajas e inconvenientes.

Nota

Es más seguro mantener las copias en soportes distintos de donde se encuentran los datos originales porque muchos desastres pueden afectar a un tipo de soporte y no a otro.

El resguardo de los datos permite tener garantías de que si se pierden los datos originales se dispone de una copia. Las copias se deben realizar en soportes de almacenamiento seguros y fiables. Los distintos soportes se pueden agrupar según la tecnología utilizada en:

Discos duros magnéticos

Los discos duros magnéticos se pueden encontrar en cualquier ordenador convencional. El uso fundamental de un disco duro es alojar el sistema operativo, las aplicaciones y los datos. Pero además se pueden utilizar para realizar copias de seguridad.

Dependiendo del tipo de disco, de la capacidad, del tipo de conexión y velocidad el precio es muy diferente. Se pueden clasificar por su tamaño en discos de 2’5 pulgadas, que se utilizan en ordenadores portátiles, o de 3’5 utilizados en equipos de sobremesa. Por tipos de conexión se pueden encontrar IDE (Integrated Disc Electronics), SATA (Serial Advanced Technology Attachment) y SCSI (Small Computer System Interface). Los más utilizados actualmente por sus prestaciones y relación calidad precio son los discos con conexión SATA. La capacidad de almacenamiento de los discos duros es grande y actualmente llega a varios Terabytes. En empresas con grandes necesidades de almacenamiento se pueden conectar varios discos combinándose y ampliando su capacidad total.

Disco duro (© Fotografía: Evan-Amos, vía web-CC BY-SA 3.0)

Recuerde

Los discos duros actuales cuentan con capacidad para varios Terabytes de información.

Dependiendo de la ubicación donde se encuentren los discos duros pueden ser:

Cintas magnéticas

Las cintas son uno de los soportes más antiguos que aún siguen en uso. Existen en el mercado diferentes formatos de cinta con distintas capacidades. Es uno de los sistemas más utilizados por empresas con necesidad de almacenar mucha cantidad de datos por su bajo coste en relación a su capacidad de almacenamiento y fiabilidad. Se utilizan tanto para guardar copias de seguridad como para almacenar datos que serán archivados.

Las cintas son un soporte lento para acceder a los datos, pues es un sistema secuencial y hay que recorrer toda la cinta desde el principio hasta encontrar el dato buscado. Para la administración y gestión del dispositivo lector/grabador, así como de las cintas, se necesita una aplicación que facilite la gestión y restauración. Esta aplicación puede ser propia del sistema operativo utilizado o una aplicación independiente.

Cinta magnética (© Fotografía: Hohum, vía web-CC BY-SA 3.0)

Nota

Existen diferentes modelos de cinta, y cada modelo necesita un lector compatible para poder usarse.

Las cintas de audio digital (DAT) se usaban originalmente para la grabación de audio digital, pero actualmente su uso principal es para almacenar datos y realizar copias de seguridad. Tienen una capacidad de 80 GB, aunque usando sistemas de compresión por hardware se pueden encontrar de 160 y 320 GB. El formato DDS/DAT es el tipo de almacenamiento en cinta más utilizado. El formato DAT 320 permite almacenar 320 GB en una sola cinta y tiene una velocidad de 12 MB/s. Es un soporte resistente y ligero que se combina con una gran capacidad y rendimiento.

Sabía que...

El almacenamiento en cinta sigue siendo muy utilizado como soporte principal para copias de seguridad en muchas empresas.

Los cartuchos LTO disponen de capacidades que van desde los 200 GB de los LTO-1 hasta los 6,25 TB de los LTO-6. Este soporte ha mejorado en velocidad y capacidad, llegando a los 400 MB/s o 1,4 TB/h y a capacidades nativas de 2,5 TB. Su capacidad nativa puede ser superior a 6 TB, utilizando compresión por hardware, aunque la efectividad de esta compresión siempre dependerá del tipo de datos guardados. Tienen velocidades de transferencia de hasta 1,4 TB/h (400 MB/s) para los LTO-6. Se dispone de los siguientes modelos: LTO-1 (200 GB), LTO-2 (400 GB), LTO-3 (800 GB), LTO-4 (1,6 TB), LTO-5 (3 TB), LTO-6 (6,25 TB).

La generación LTO-3 hace posible la creación de archivos a prueba de manipulaciones. A partir de la generación LTO-4 se añade un mayor nivel de seguridad de los datos al incluir el cifrado AES-256 para impedir el acceso no autorizado a la información. A partir de LTO-5 se mejora la facilidad de uso, haciendo que las cintas sean más flexibles y portátiles.

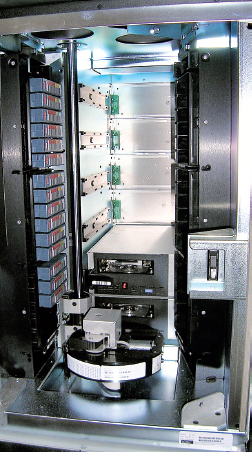

La vida de estas cintas es de unos 30 años y son soportes robustos y fiables. Este tipo de soportes son apropiados para grandes volúmenes de datos. Se pueden utilizar en máquinas automatizadas que permiten el cambio automático de cintas. Algunas de estas máquinas disponen de lector de código de barras para organizar y gestionar las cintas y reducir la necesidad de intervención humana.

Biblioteca robótica de cintas (© Fotografía: Splat215, vía web-CC BY-SA 2.5)

Sabía que...

El uso de librerías robóticas para cintas permite el cambio automático de medios y reduce la necesidad de intervención humana.

Discos CD y DVD

Los dispositivos de copia para CD y DVD son muy económicos, así como los consumibles. Utilizan tecnología óptica. No pueden almacenar gran cantidad de datos, solo 700 MB los CD y 4,7 GB u 8,5 GB los DVD.

Recuerde

No se debe confiar exclusivamente en un único método de guardar los datos.

A nivel de empresas grandes no suele ser una opción por su escasa capacidad, pero son una opción muy buena a nivel doméstico para usuarios particulares o pequeñas empresas. Existen opciones grabables, con las que la copia quedará grabada permanentemente y el disco no se podrá reutilizar, y regrabables que permite volver a usar el mismo disco varias veces. Los discos regrabables tienen un número de grabaciones muy limitado y después de varias escrituras suelen fallar.

Discos Blu-Ray

Los Blu-Ray utilizan tecnología óptica igual que los CD y DVD y los discos tienen el mismo tamaño. Permiten guardar más cantidad de datos, hasta 25 GB por capa, y existen discos de varias capas. Pero las unidades de grabación y los soportes para las copias son mucho más caros que las unidades DVD.

Discos ópticos

Sabía que...

El sistema Blu-Ray tiene ese nombre porque utiliza una tecnología de láser azul mucho más precisa que la del DVD, lo que le permite tener mayor capacidad.

La forma de ordenar los soportes y su etiquetado debe hacerse minuciosamente por la gran cantidad de discos que se generan. Si no se guardan y etiquetan correctamente supondrá un problema a la hora de encontrar la información necesaria.

Los discos ópticos pueden degradarse con el tiempo y ser ilegibles. Las probabilidades de que esto ocurra aumentan si los discos son de baja calidad y se almacenan en sitios húmedos.

Memorias flash

Son sistemas de almacenamiento sólido. Existe una gran variedad de memorias flash, como pendrives, tarjetas SD, MicroSD, compact flash, etc. Estos tipos de memorias son utilizadas normalmente para transportar datos de un dispositivo a otro. Se suelen utilizar en dispositivos electrónicos como cámaras de foto y teléfonos móviles.

Recuerde

Si se utilizan tarjetas flash en algunos dispositivos de trabajo también hay que prestarles atención para realizar las convenientes copias de seguridad.

Estos dispositivos destacan por su bajo consumo, rapidez de lectura y escritura y su reducido tamaño y peso. Otras de sus ventajas son su funcionamiento silencioso y la resistencia a golpes, por lo que pueden ser utilizados en movimiento sin problemas.

Nada impide que se utilicen como sistemas de almacenamiento externo para realizar copias de seguridad aunque no es lo más común. Tampoco es recomendable porque por su pequeño tamaño son fáciles de perder y difíciles de etiquetar. Además suelen fallar con el tiempo si están sometidos a un uso intensivo.

La capacidad de estas memorias aumenta año tras año a la vez que se reduce su precio. Por su comodidad y precio han sustituido a los disquetes e incluso a las unidades de CD y DVD.

Nota

Si se utilizan tarjetas de memoria será necesario disponer de un lector de tarjetas adecuado en el ordenador.

Discos de almacenamiento sólido

Son discos que usan la misma tecnología utilizada en las tarjetas de memoria flash y pendrives. Últimamente los discos duros de estado sólido SSD (Solid State Disk) se están consolidando como una alternativa a los discos duros magnéticos tradicionales.

Los más actuales discos SSD son los más rápidos y los que menos consumen, esto hace que sean los más caros. También son más ligeros y resistentes al no contener partes móviles.

Sabía que...

Los discos duros SSD actuales tienen un número limitado de escrituras que es muy inferior al de los discos duros tradicionales. Esto junto con su alto precio hace que por el momento no sean apropiados para almacenar copias de seguridad.

Los dispositivos de estado sólido no ofrecen capacidades de almacenamiento tan grandes como las unidades magnéticas y su precio es más elevado. Por ahora se utilizan sobre todo para instalar el sistema operativo y las aplicaciones, permitiendo un arranque y funcionamiento más rápido del ordenador. Para la copia de datos se sigue prefiriendo usar los discos magnéticos, aunque en pocos años esto podría cambiar.

Copias de seguridad en la nube

Existen muchísimas empresas que ofrecen servicios de almacenamiento online y están tomando mucha relevancia por la mejora en las velocidades de internet, sobre todo en la velocidad de subida. De esta forma se pueden subir archivos a internet y disponer de ellos desde cualquier lugar con conexión a internet. En caso de producirse un desastre natural los archivos estarán a salvo en otro lugar.

Su ventaja principal es la externalización de la información sacando los soportes fuera de las instalaciones de la empresa, lo que supone una seguridad ante un desastre importante. Otra de sus ventajas es la reducción de costes en infraestructuras, disminuyendo los costes de hardware, software, recursos técnicos y dispositivos de almacenamiento.

Entre los inconvenientes está la necesidad de contar con un buen ancho de banda y los problemas de seguridad. Muchas empresas desconfían de almacenar sus datos en internet donde pueden existir vulnerabilidades de la privacidad por parte de hackers, los proveedores del servicio e incluso de gobiernos.

Las copias en la nube son una opción muy buena para realizar copias de seguridad de dispositivos móviles y oficinas remotas de trabajadores que no se encuentran en las instalaciones principales de la empresa. De esta forma se elimina la necesidad de tener una infraestructura de copias de seguridad remotas desde la sede central.

Definición

Oficina remota

Se llama oficina remota a un lugar de trabajo fuera de la oficina, o fuera de la sede central de una empresa.

El soporte de almacenamiento a utilizar va a depender mucho de las necesidades de cada empresa. Para decidir entre un tipo de soporte u otro hay que tener en cuenta muchos factores como: la cantidad de datos a almacenar, durante cuánto tiempo se quieren mantener, el espacio disponible para almacenar los soportes, los recursos económicos de la empresa o el ancho de banda disponible.

Los dispositivos utilizados con más frecuencia para realizar copias de seguridad son:

Recuerde

En caso de una emergencia o desastre con los datos la recuperación de la información dependerá de la empresa que proporciona el servicio de copias en la nube.

Las distintas opciones para realizar las copias de seguridad tienen sus ventajas e inconvenientes. El utilizar varias de estas opciones permite ajustar la solución deseada a las necesidades particulares de una empresa. De esta forma se pueden aplicar soluciones mixtas.

Soluciones disco a disco a cinta (D2D2T)

Las soluciones D2D2T (Disk to Disk to Tape) son soluciones disco a disco a cinta. Primero se realiza una copia de seguridad a un segundo disco de cualquier tipo, externo, NAS, etc. Cuando esta copia está completa se realiza otra desde el segundo disco a una cinta. La copia de disco a disco es rápida y la copia del disco a la cinta es más lenta. La ventaja es que mientras se copia a la cinta el disco original está funcionando, no necesita ser parado y no se ralentiza por la realización de la copia a la cinta.

Las copias a disco son mucho más rápidas que las copias a cinta. Sin embargo, las cintas son más económicas para almacenar datos, sobre todo si son para archivarlos durante grandes periodos de tiempo. La solución D2D2T proporciona las ventajas de ambas opciones.

Recuerde

Con la copia de disco a disco se minimiza el tiempo que se tarda en realizar la copia de seguridad. La copia del disco a cinta es más lenta pero se minimiza el coste de almacenamiento porque el disco se reutiliza y las cintas son más baratas.

Solución de backup disco a disco a nube (D2D2C)

Con la aparición de los servicios de almacenamiento en la nube, D2D2C (Disk to disk to cloud), aparecen nuevas ventajas frente a las copias D2D2T. Las principales ventajas son disponer de los datos en un alojamiento externo, se elimina la necesidad de transportar los discos, su cifrado y control de seguridad.

El coste de los servicios en la nube es variado y hay que prestar atención a que cumplan los requisitos que se necesitan para ajustar el presupuesto a las necesidades de la empresa.

Recuerde

Las copias de seguridad en la nube tienen muchas ventajas, pero no están exentas de algunos inconvenientes.

Actividades

8. Diseñe una hoja de registro para llevar el control de las copias de seguridad realizadas.

9. Señale de qué tipos de soporte de almacenamiento dispone en su oficina o en casa.

10. Indique qué suele guardar en cada tipo de soporte de almacenamiento.

11. Realice una comparativa de soportes comparando precio y capacidad. ¿Qué soporte es el que tiene actualmente un menor coste por megabyte?

La mayoría de las veces, las pérdidas de información se limitan a un solo disco o servidor. Un desastre de gran magnitud que suponga la pérdida de todos los datos, como un incendio, inundación o robo es más improbable, pero aun así hay que estar prevenidos. Para disponer de una protección completa una empresa necesita como mínimo:

Recuerde

Lo más seguro es contar con al menos dos copias de seguridad de los datos importantes.

Si solo se dispone de una copia de seguridad de la información importante esta se debe almacenar en una ubicación distinta a donde se encuentren los datos originales. Si se dispone de una segunda copia de seguridad puede ser conveniente guardarla en un sitio próximo a donde se encuentran los datos originales para una rápida sustitución en caso de avería.

Ejemplo

Una empresa realiza copias de seguridad de sus datos a diario y guarda la copia junto a los datos originales. Un día hay un incendio en el edificio de la empresa y se queman todos los equipos.

El incendio destruye los datos originales y las copias por estar situadas en la misma ubicación. La empresa debe invertir mucho tiempo y dinero en reanudar su actividad normal. Mientras que las pérdidas de equipos y mobiliario son recuperables, la información puede ser irrecuperable.

Al hacer las copias es muy importante realizar un correcto etiquetado de los soportes para conocer el contenido y la fecha en la que se realizaron. Deben ser almacenadas y organizadas de forma estructurada, siguiendo algún criterio. De nada sirve tener un montón de discos, cintas o cualquier otro medio de almacenamiento con un montón de información si no tienen un correcto etiquetado. Si llegado el momento no se conoce el contenido de los discos habrá pocas garantías de recuperar los datos. Los códigos utilizados para la identificación de las copias deben ser conocidos exclusivamente por los técnicos autorizados a trabajar con ellas para evitar que cualquiera pueda saber lo que contienen.

Sabía que...

Un error muy común es el mal etiquetado de las copias de seguridad. Este error, posteriormente, dificulta encontrarlas.

Independientemente de los medios hardware utilizados para efectuar las copias de seguridad es necesario utilizar un software que se encargue de realizar, configurar y gestionar las copias. Los sistemas operativos suelen incluir alguna aplicación básica de copias de seguridad. También existen soluciones más específicas que pueden ser gratuitas o de pago. Las opciones de pago suelen disponer de una versión de prueba, pero esta versión normalmente es muy reducida y solo permite realizar planes de copia muy básicos.

Algunos programas que se pueden encontrar para la realización de copias de seguridad son:

Nota

A veces lo importante no es que un programa tenga muchas más opciones que los demás, a veces es mejor disponer de una interfaz sencilla que permita realizar la tarea de copia de forma cómoda y sin errores.

Aunque cada programa tendrá sus peculiaridades y permitirá más o menos acciones, las opciones básicas suelen ser comunes en todos. Estas opciones suelen estar disponibles en todos los programas de copia:

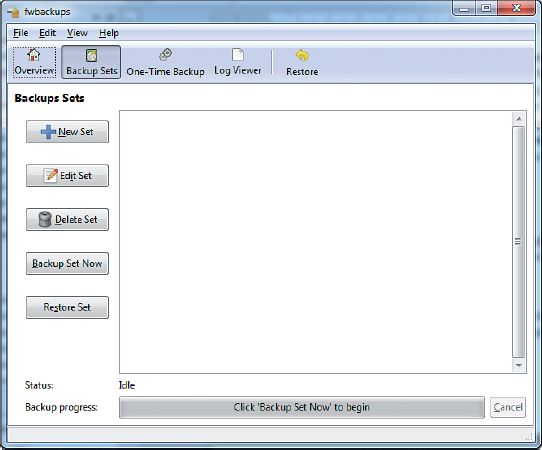

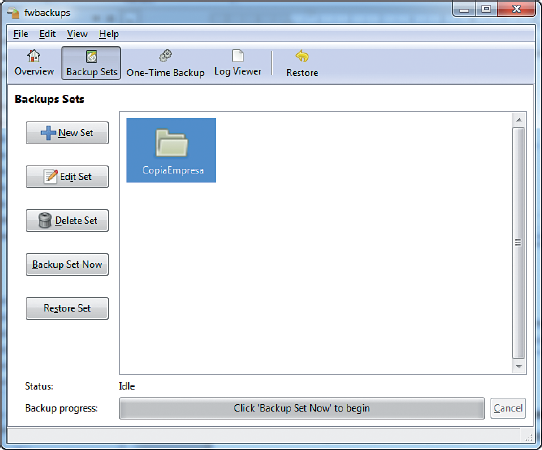

El programa Fwbackup permite realizar copias de seguridad totales e incrementales. Al abrir el programa se puede apreciar una interfaz sencilla que facilita el manejo. Lo primero es ir a la opción de configurar la copia Backup Sets.

Pantalla de configuración de copia en Fwbackup

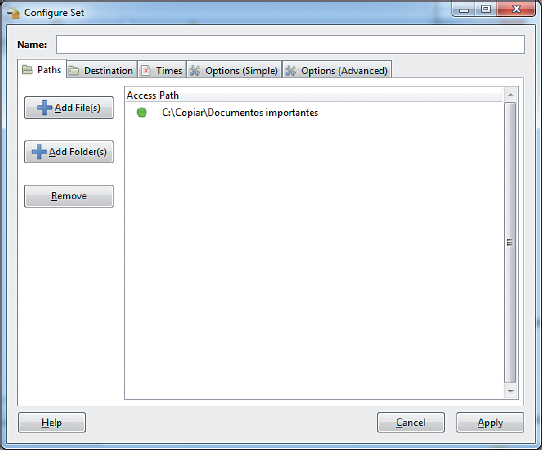

Al pulsar el botón de Nueva configuración + New Set, se abre una nueva ventana con más opciones. La primera pestaña de la nueva ventana, Path, es para añadir la ruta de las carpetas y archivos que se quieren incluir en la copia.

Pantalla para incluir la ruta de los archivos que se quieren incluir en la copia

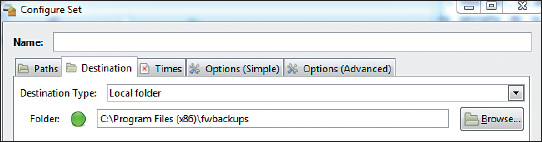

La siguiente pestaña Destination deja seleccionar el destino donde se guardará la copia creada. Sería conveniente seleccionar un destino diferente del disco duro principal.

Pantalla donde se indica la ruta donde se guardará la copia de seguridad

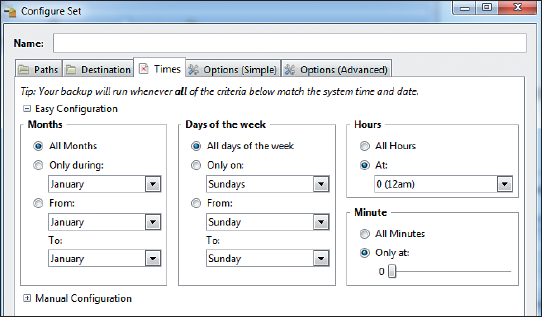

La pestaña Times permite programar la hora a la que se realizarán las copias. La hora se puede establecer fácilmente con las opciones de la interfaz gráfica o se puede ajustar de forma manual mediante código.

Pantalla donde se programa la hora en la que se realizarán las copias de seguridad

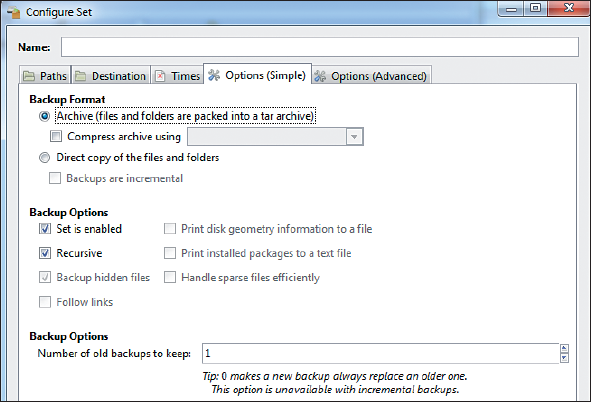

Lo siguiente a configurar son las opciones Options: se permite elegir si se quieren copiar los archivos y carpetas tal como están o si se quieren comprimir y en qué formato. Aparecen algunas opciones más:

En este caso se decide empaquetar los datos en un único archivo.

Pantalla donde se pueden elegir algunas opciones para las copias

En las opciones avanzadas, Options (Advanced), se pueden introducir comandos para que sean ejecutados antes o después de realizar la copia.

Por último, se le da un nombre a la configuración establecida y ya está programada la copia.

Para realizar una copia en cualquier momento de forma manual simplemente hay que pulsar el botón Backup Set Now de la ventana de inicio. La copia se iniciará inmediatamente con la configuración establecida.

Aplicación práctica

Una pequeña empresa con pocos datos, pero importantes, nunca se ha preocupado de la seguridad de la información hasta ahora. Quieren empezar a realizar copias de seguridad y deciden utilizar un programa gratuito. En la empresa cuentan con dos ordenadores, uno con sistema operativo Windows y otro con Linux. Necesitan programar una copia total de sus datos una vez a la semana.

¿Qué programa les recomendaría y qué pasos daría para programar una copia semanal de todos los datos importantes?

SOLUCIÓN

Una opción gratuita es usar el programa Fwbackup que además es de código abierto y dispone de versiones para Windows y Linux, lo cual es una ventaja ya que en la empresa tienen equipos con varios sistemas operativos. El programa permite copias totales por lo tanto puede realizar la función requerida sin problemas.

Lo primero es configurar la copia, para eso se va a la opción Backup Sets y se pulsa el botón de nueva configuración + New Set:

Muchas veces ocurre que en el momento de restaurar una copia de seguridad tras un desastre, se descubre que los datos almacenados en la copia no se pueden restaurar. Esto ocurre porque los datos se han dañado en el mismo proceso de la realización de la copia, o durante el proceso de envío si se envía a un almacenamiento en la nube, o incluso por daños causados por el desgaste de los medios de almacenamiento.

Es necesario verificar las copias de seguridad para comprobar que la información puede recuperarse. Los mejores programas de copias de seguridad permiten realizar una autoverificación, no solo en el momento de copiar los datos, sino también a intervalos programables. De esta forma se protegen los datos contra la corrupción en el proceso de copia y también se protegen contra la degradación.

Recuerde

Para asegurar la protección de la información no es suficiente con realizar copias de seguridad, también es necesario verificar las copias realizadas y comprobar que pueden restaurarse en caso de un desastre.

En última instancia hay que realizar simulacros de restauración. Estas pruebas raramente se realizan porque son muy caras, se necesitan recursos hardware, llevan tiempo y requieren de personal. El no realizar estas pruebas supone que si las copias están dañadas, en caso de desastre, no se podrán recuperar los datos y todo el sistema de copias habrá sido inútil.

Otra utilidad de realizar los simulacros es comprobar de forma real cuánto tiempo se tarda en restaurar el sistema. Es bueno documentar este dato para tenerlo presente y reflexionar sobre si es un tiempo aceptable para la empresa. En caso necesario se pueden tomar medidas correctoras antes de que ocurra un desastre.

Además de comprobar que el tiempo de recuperación es aceptable hay que verificar que el sistema está funcionando correctamente al completo. A veces pasa que se ha olvidado un pequeño detalle al diseñar el plan de copia y el error no se manifiesta hasta la hora de la verdad. Y en este caso si no se realizan las verificaciones y simulacros pertinentes el descuido puede salir muy caro.

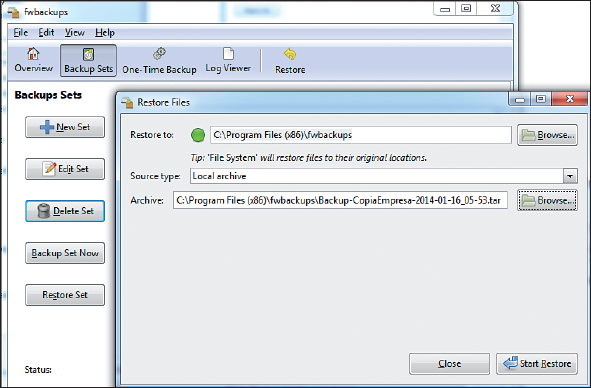

Si se utilizó el programa Fwbackup para realizar una copia de seguridad, para restaurar la copia lo primero que hay que hacer es localizar el archivo y hacer que esté accesible desde el ordenador donde se va a restaurar.

Para iniciar la restauración hay que pulsar el botón Restore para que se abra una ventana que permitirá seleccionar la carpeta donde se restaurarán los datos, el tipo de restauración (archivo local, remoto o configuración anterior) y el archivo que se quiere restaurar.

Pantalla donde aparecen las opciones de restauración

Una vez restaurados los datos en el nuevo ordenador se puede entrar para comprobar que realmente los archivos están donde deben estar y funcionan bien.

Aplicación práctica

Una pequeña empresa cuenta con dos ordenadores, uno con sistema operativo Windows y otro con Linux. El ordenador donde normalmente se trabaja es el de Windows y en él se realizan copias de seguridad semanales de una carpeta con datos importantes. Se quiere verificar que las copias se están realizando correctamente y le piden que coja la última copia de seguridad del equipo con Windows y la restaure en el equipo con Linux.

SOLUCIÓN

El programa Fwbackup es multiplataforma y está disponible para Windows, Linux y Mac OS. Para restaurar la copia lo primero que hay que hacer es buscarla en el lugar donde se guardó al generarla y copiarla en al ordenador con Linux. Otra opción es asegurar que se puede acceder al archivo de la copia ya sea por red o disco duro externo.

Si la copia se restaurara en el mismo equipo de origen simplemente se selecciona el nombre de la configuración programada y se pulsa el botón Restore Set. En este caso en el ordenador Linux no aparece ninguna configuración anterior. Entonces simplemente hay que pulsar el botón Restore para que se abra una ventana que permitirá seleccionar la ruta donde se quiere restaurar los datos, y el archivo de la copia de seguridad que se quiere restaurar.

Con los datos en el nuevo ordenador se puede verificar que la información se ha restaurado correctamente.

Actividades

12. Busque e instale un programa de copias de seguridad. ¿Permite copias totales, incrementales y diferenciales?

13. Con el programa instalado anteriormente programe una copia de seguridad semanal de su carpeta de documentos.

Los soportes donde se almacena la información tienen una vida útil limitada. Es necesario gestionar el tiempo y tipo de soporte donde se almacena para evitar pérdidas debidas a la degradación de los soportes. Si no se cuida este detalle se puede producir la desagradable sorpresa de perder los datos cuando se necesiten recuperar.

En primer lugar hay que establecer claramente los requisitos de almacenamiento de los datos y posteriormente hay que buscar las opciones disponibles que se ajusten a las necesidades de la empresa.

Recuerde

Hay que tener en cuenta disponer de lectores adecuados a todos los tipos de soporte donde se tiene información, de otra forma, si se quisieran recuperar los datos de un soporte antiguo y no se dispone del lector adecuado, la restauración sería imposible.

La información es el activo más valioso de una empresa, lo que obliga a prestar mucha atención a los sistemas de almacenamiento y conservación. Los datos deben almacenarse siempre de forma segura y protegerse de accesos y manipulaciones no permitidas, así como asegurar su integridad.

La información puede guardarse en distintos soportes de almacenamiento en función de lo crítica y valiosa que sea. No se trata igual la información más valiosa que los datos menos importantes.

Recuerde

Tratar de la misma manera todos los datos es muy caro e innecesario.

Es muy recomendable prestar atención al diseño de un buen sistema de etiquetado que permita ordenar y encontrar rápidamente la información almacenada en los soportes. Además va a permitir saber la antigüedad del soporte para controlar su vida útil. Un buen sistema de etiquetado debe incluir, al menos, la siguiente información:

Sabía que...

Cuando se busca una copia de seguridad para su restauración normalmente se busca por su identificador o la fecha de realización, por lo que es muy importante un correcto etiquetado.

Las condiciones de mantenimiento para cada tipo de soporte son diferentes. Van a depender sobre todo de la tecnología que utilizan para su funcionamiento. Los soportes normalmente empleados para las copias de seguridad son soportes ópticos o magnéticos.

En general todos los soportes deben guardarse en ambientes que cumplan unas condiciones específicas para garantizar la conservación de los datos almacenados. Se deben tener en cuenta la temperatura y humedad relativa del lugar donde se guardan. También es importante guardar los soportes en estanterías y armarios adecuados.

Algunas recomendaciones para mantener protegidos los soportes de almacenamiento son:

Los distintos soportes, debido a sus diferentes tecnologías y materiales, necesitan algunos cuidados específicos para su conservación a largo plazo.

Kit de almacenaje y etiquetado

Los soportes magnéticos son sensibles a los campos magnéticos. Hay que mantener los discos duros y las cintas lejos de los campos magnéticos porque la exposición a estos campos provoca la pérdida de los datos. Los campos magnéticos también afectan a las tarjetas flash, pendrives y discos SSD, por lo que hay que tomar las debidas precauciones a la hora de almacenarlos.

Sabía que...

Las cintas magnéticas de mayor calidad garantizan hasta 30 años de vida, permitiendo tener los archivos a salvo. De esta forma las empresas pueden cumplir con las exigencias de retención de datos con seguridad.

Una recomendación específica para mantener protegidos los discos duros magnéticos es que mientras el disco duro esté encendido no se debe mover el ordenador porque puede dañarse la superficie del disco con los cabezales de lectura/escritura.

Los discos ópticos tienen el problema de tener sus datos en la superficie del disco sin ninguna protección. Esto hace que su superficie sea propensa a sufrir ralladuras que posteriormente dificultan su lectura. Hay que tener cuidado al cogerlos para no ensuciar su superficie al tocarlos con los dedos, y no se debe dejar fuera de su caja o funda protectora.

Los discos comerciales grabados de fábrica son de mayor calidad que los discos grabables y regrabables utilizados para realizar copias. Esa mayor calidad se ve reflejada en una mayor durabilidad.

El mayor problema de los CD y DVD grabables es su poca vida útil y su poca fiabilidad con el paso del tiempo. Aunque los propios fabricantes afirman que su duración es de muchos años, e incluso para toda la vida, la verdad es que a los pocos años dejan de funcionar, apareciendo errores de lectura que no permiten leer el disco. Muchas empresas quieren almacenar sus datos durante años, ya sea por necesidad del negocio o por obligación legal. Por eso este tipo de soporte no es el apropiado para conservar información durante mucho tiempo.

Los discos ópticos más modernos como el Blu-Ray disponen de más capacidad de almacenamiento y velocidad pero su duración como soporte no es muy superior a la de los CD y DVD.

Sabía que...

El material de los discos ópticos es inmune a los campos magnéticos. Al no tener partes mecánicas ni partes móviles es más resistente a golpes y caídas. Y como la cabeza lectora nunca llega a tocar la superficie del disco no sufre desgaste como los discos duros magnéticos.

Mediante la externalización una empresa deja de desarrollar alguna actividad que hacía por ella misma para confiársela a un proveedor externo. Hoy en día se ha convertido en una práctica habitual en empresas de todos los sectores y tamaños.

Las empresas necesitan disponer de infraestructuras propias para guardar y proteger su información. Externalizar las copias de seguridad permite ahorrar en infraestructuras, proteger los datos almacenándolos en unas instalaciones diferentes a las de la empresa y contar con mayor flexibilidad a la hora de recuperar los datos.

Recuerde

La externalización de las copias es una buena solución para empresas que no tienen recursos o personal técnico especializado.

Uno de los servicios externalizados que más está creciendo es el de las copias de seguridad. Este tipo de externalización proporciona beneficios inmediatos porque cuenta con muchas ventajas. Algunos puntos a favor de la externalización son:

Un punto negativo que se puede señalar de la externalización de las copias es que generan dependencia. Hay que prestar mucha atención al contrato de servicios porque los datos e información de la empresa, que es el activo más importante de la misma, pasa a manos de un proveedor externo. Es necesario tener claros los servicios mínimos que proporcionarán y contemplar situaciones en las que se produzcan fallos o cortes en el servicio. Hay que asegurarse de que el proveedor ofrezca garantías de funcionamiento y alternativas en caso de problemas.

Recuerde

Con la externalización de las copias se está confiando el activo más valioso de la empresa a un proveedor externo.

Para evitar la corrupción de los datos y garantizar la redundancia de forma más segura existe una práctica que consiste en replicar los datos de la copia de seguridad de fuera de las instalaciones en otro sistema. A esto se le llama copia de seguridad de la copia de seguridad. De esta forma se tiene más de una copia fuera de las instalaciones, lo que da una mayor seguridad de recuperación ante desastres.

Las empresas deben disponer de una política de borrado seguro de información de los soporte de almacenamiento que utilice para trabajar. Como mínimo esta política debe considerar una gestión adecuada de los soportes y la documentación de los borrados realizados.

Para llevar una gestión adecuada de los soportes hay que seguir las siguientes recomendaciones:

Para documentar los borrados realizados se recomienda:

Sabía que...

Formatear varias veces un disco o romper un pendrive no garantiza que la información no pueda ser recuperada.

Al borrar archivos o formatear un disco la información realmente no se borra, sino que permanece oculta y es recuperable. Cuando los soportes de almacenamiento son desechados por llegar al fin de su vida útil es importante realizar un borrado seguro de los datos o incluso la destrucción física correcta de los soportes. De esta forma se asegura que los datos no se puedan recuperar posteriormente. El periodo de vida útil de un soporte se establece en las políticas de copias de seguridad de la empresa. Se atiende al tipo de soporte utilizado y lo que estadísticamente se considera que un soporte deja de ser fiable.

Recuerde

Que un soporte llegue al fin de su vida útil no significa necesariamente que deje de funcionar.

A veces las empresas se ven obligadas a ceder el control de la información a terceros y es necesario tener cuidado porque esto supone un riesgo para la empresa. Este es el caso de empresas que subcontratan el mantenimiento informático para la gestión, actualización y reparación de equipos. A veces las empresas recurren al alquiler de equipos informáticos y cuando se deje de utilizar ese equipo podrá volver a ser utilizado por otra empresa diferente, con el consiguiente riesgo.

Existen varios métodos para destruir la información contenida en los soportes de almacenamiento para que no puedan ser recuperados, las más comunes son desmagnetización, destrucción y sobreescritura.

Recuerde

Para destruir los datos no es suficiente con tirar un papel a la papelera o formatear un disco duro.

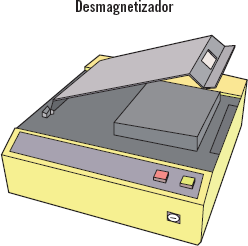

Desmagnetización

La desmagnetización consiste en exponer los soportes a un campo magnético suficientemente potente para eliminar los datos del dispositivo. Este método solo se puede utilizar en soportes magnéticos como discos duros, cintas, tarjetas de memoria o pendrives.

Los inconvenientes de este método son que se requiere un desmagnetizador y hay que llevar los soportes al sitio donde se encuentre el desmagnetizador. Esto puede implicar unos gastos de transporte y riesgos en asegurar la cadena de custodia. Después de desmagnetizarlos los dispositivos dejan de funcionar y es difícil certificar que los datos han sido borrados completamente y no se podrán recuperar.

Recuerde

Cuando la información ya no sirve ni va a servir en el futuro, se puede almacenar su soporte de forma segura o se puede destruir.

Destrucción física

El objetivo de este método es la destrucción total del soporte que guarda los datos para inutilizarlo permanentemente. Existen varias técnicas de destrucción:

Sabía que...

Aunque un disco duro sufra daños mecánicos al tirarlo al suelo o aplastarlo, si los platos internos están bien, podrían montarse en otro disco de las mismas características y recuperar los datos.

Este método no está exento de inconvenientes, de los que se pueden destacar los siguientes:

Destructora de CD (© Fotografía: Frank Jania, vía web-CC BY-SA 2.0)

Sobrescritura de toda la información

Se puede utilizar en soportes que permitan reescritura. Consiste en escribir un mismo patrón de datos sobre los datos ya existentes en el dispositivo. Para asegurar la destrucción total se debe escribir sobre el total de la superficie. Una ventaja es que una vez borrados los datos se puede acceder al dispositivo para certificar su borrado, además se puede volver a reutilizar el dispositivo. Otro punto positivo es que el borrado se puede realizar en las propias instalaciones de la empresa.

Un inconveniente de este método es que solo se puede utilizar en dispositivos que permitan reescritura, y si no funcionan correctamente no serviría. A veces no es suficiente con una sola reescritura y hay que realizar varias pasadas sobre la superficie completa para asegurar la imposibilidad de recuperar la información.

Los discos, y los sistemas de almacenamiento en general, guardan en una zona una lista de archivos con información como el nombre y la ubicación donde se encuentran dentro del disco. En otra zona se guardan realmente los archivos. Los métodos de borrado normales eliminan los archivos de la “lista” pero no borran el archivo de la zona donde se almacena realmente. Lo que hace es poner esa posición del archivo como disponible para que pueda ser utilizada por nuevos archivos.

Sabía que...

Los métodos normales de borrado que utilizan los sistemas operativos no son métodos de destrucción de datos seguros.

Para que la información de un disco sea eliminado de forma segura hay que eliminarlo de la zona de lista de archivos y de la zona de almacenamiento de los datos. Para esto existen herramientas software especializadas en esta tarea.

Actividades

14. Piense en tres razones por las que una empresa debe destruir su información.

15. Diseñe una etiqueta para los soportes utilizados en las copias de seguridad de una empresa.

16. Señale una ventaja y un inconveniente de las copias de seguridad en la nube. Razone la respuesta.

Los planes de recuperación son procesos que deben tener todas las empresas para contar con copias de seguridad que permitan recuperar en un momento determinado la información que se ha perdido o dañado por cualquier circunstancia. Los planes de recuperación cubren sobre todo los datos, que es lo más importante de la empresa, pero también puede cubrir el hardware y el software crítico. En definitiva, siguiendo el plan de recuperación se volvería a poder poner la empresa operativa.

En estos planes se debe especificar claramente lo que hay que hacer en caso de producirse una situación crítica. Si se dispone de un plan, las personas saben lo que tienen que hacer para superar la situación cuanto antes.

Cuando se recupera un sistema se vuelve al estado en el que estaba el sistema en el momento en el que se realizó el último respaldo. Para realizar un respaldo del sistema se deben considerar los siguientes aspectos:

Recuerde

Es fundamental que cualquier empresa que utilice un sistema informático cuente con un plan de recuperación.

El plan de recuperación puede incluir alternativas para que la empresa siga funcionando. Se pueden incluir lugares de trabajo alternativos, diferentes formas de seguir trabajando o utilización de sistemas distintos.

El objetivo principal de planear previamente la recuperación de un sistema es disminuir el impacto causado y mejorar el tiempo de respuesta en caso de desastre.

En muchas ocasiones es imposible evitar ciertas catástrofes, pero se puede disminuir el daño si se establecen unos pasos a seguir para una recuperación del sistema que permita reanudar la actividad normal de la empresa en el menor tiempo posible.

Recuerde

Siempre es mejor tener un procedimiento previsto ante desastres que improvisar en el momento del daño.

Para la elaboración del plan contra desastres se debe designar a personal encargado de su diseño. Lo normal es que esta tarea sea desarrollada por personal del departamento de informática y comunicaciones y del departamento de seguridad. El plan de recuperación ante desastres se puede dividir en tres fases, que serán las acciones anteriores al desastre, en el momento del desastre y después del desastre.

Acciones antes del desastre